第七章-常见攻击事件分析-钓鱼邮件

Contents

0x00环境分析

|

|

0x01

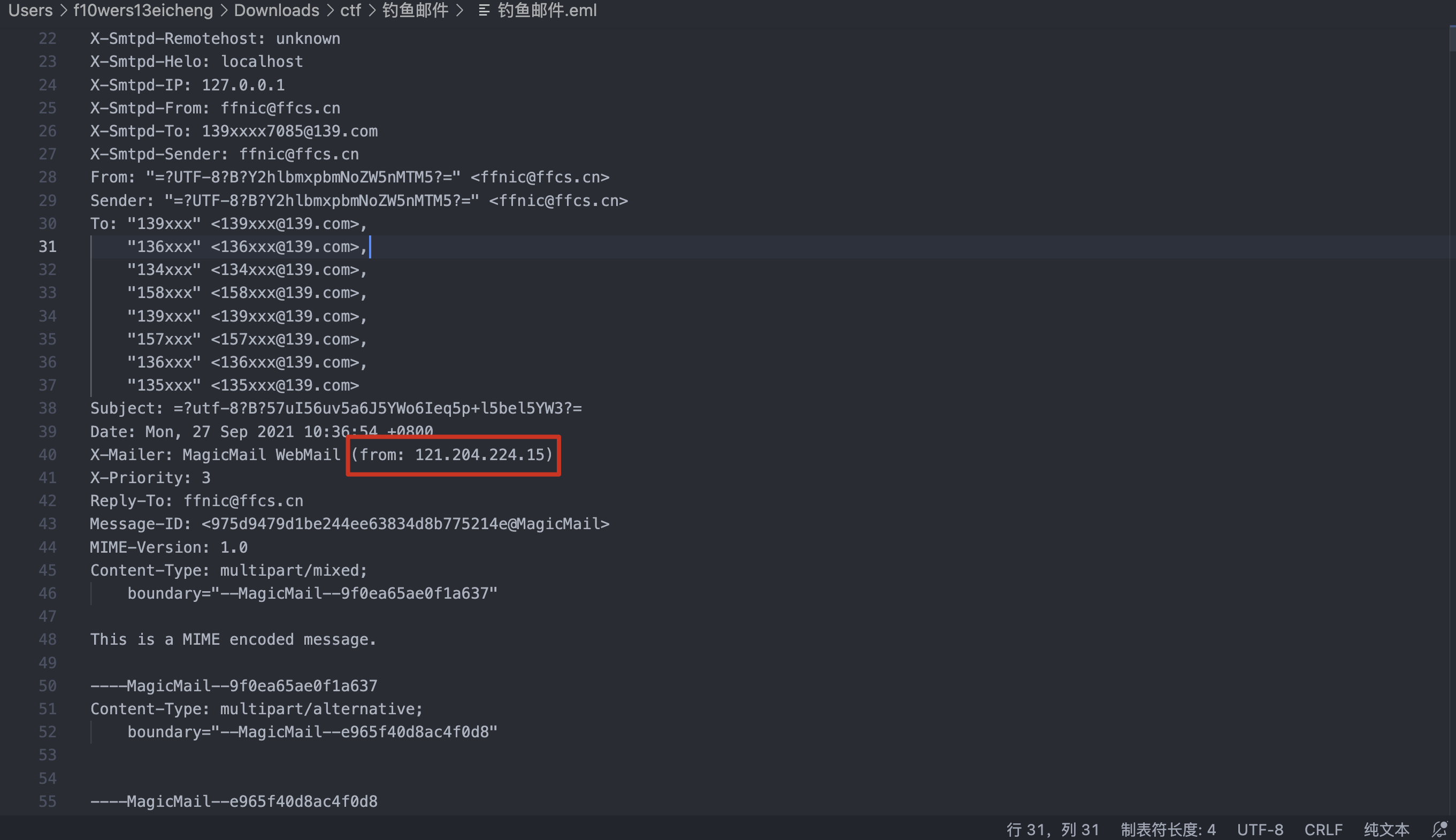

1、请分析获取黑客发送钓鱼邮件时使用的IP

在钓鱼邮件.eml中看到ip

flag{121.204.224.15}

2、请分析获取黑客钓鱼邮件中使用的木马程序的控制端IP

将eml中传输的文件进行恢复

|

|

上传到微步查杀中

flag{107.16.111.57}

3、黑客在被控服务器上创建了webshell,请分析获取webshell的文件名,请使用完整文件格式

利用D盾扫描

验证一下

验证一下

flag{/var/www/html/admin/ebak/ReData.php}

4、黑客在被控服务器上创建了内网代理隐蔽通信隧道,请分析获取该隧道程序的文件名,请使用完整文件路径

发现mysql.conf

同目录下的

同目录下的mysql文件很可能就是内网代理工具

flag{/var/tmp/proc/mysql}