第三章-权限维持-Linux权限维持隐藏

Contents

0x00 环境分析

|

|

0x01

1.黑客隐藏的隐藏的文件 完整路径md5

find / -name ".*",在tmp下面发现隐藏路径

在

在1.py中实现了一个持久化的反向shell

并且在c文件中实现了对1.py的隐藏

flag{109ccb5768c70638e24fb46ee7957e37}

2.黑客隐藏的文件反弹shell的ip+端口 {ip:port}

提交1.py中的ip和port

3.黑客提权所用的命令 完整路径的md5 flag{md5}

3.黑客提权所用的命令 完整路径的md5 flag{md5}

使用了最常规的suid提权

find / -perm -u=s -type f 2>/dev/null

find命令可直接进行提权

flag{7fd5884f493f4aaf96abee286ee04120}

4.黑客尝试注入恶意代码的工具完整路径md5

在/opt目录下,发现恶意工具

cymothoa是一款黑客工具

flag{087c267368ece4fcf422ff733b51aed9}

5.使用命令运行 ./x.xx 执行该文件 将查询的 Exec****** 值 作为flag提交 flag{/xxx/xxx/xxx}

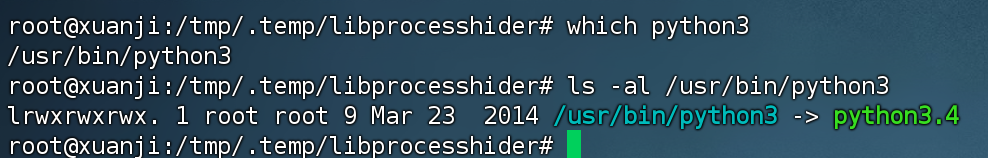

使用python3运行一下/tmp/.temp/libprocesshider/1.py

成功运行

which查找一下python3

flag{/usr/bin/python3.4}