第九章-Kswapd0挖矿

Contents

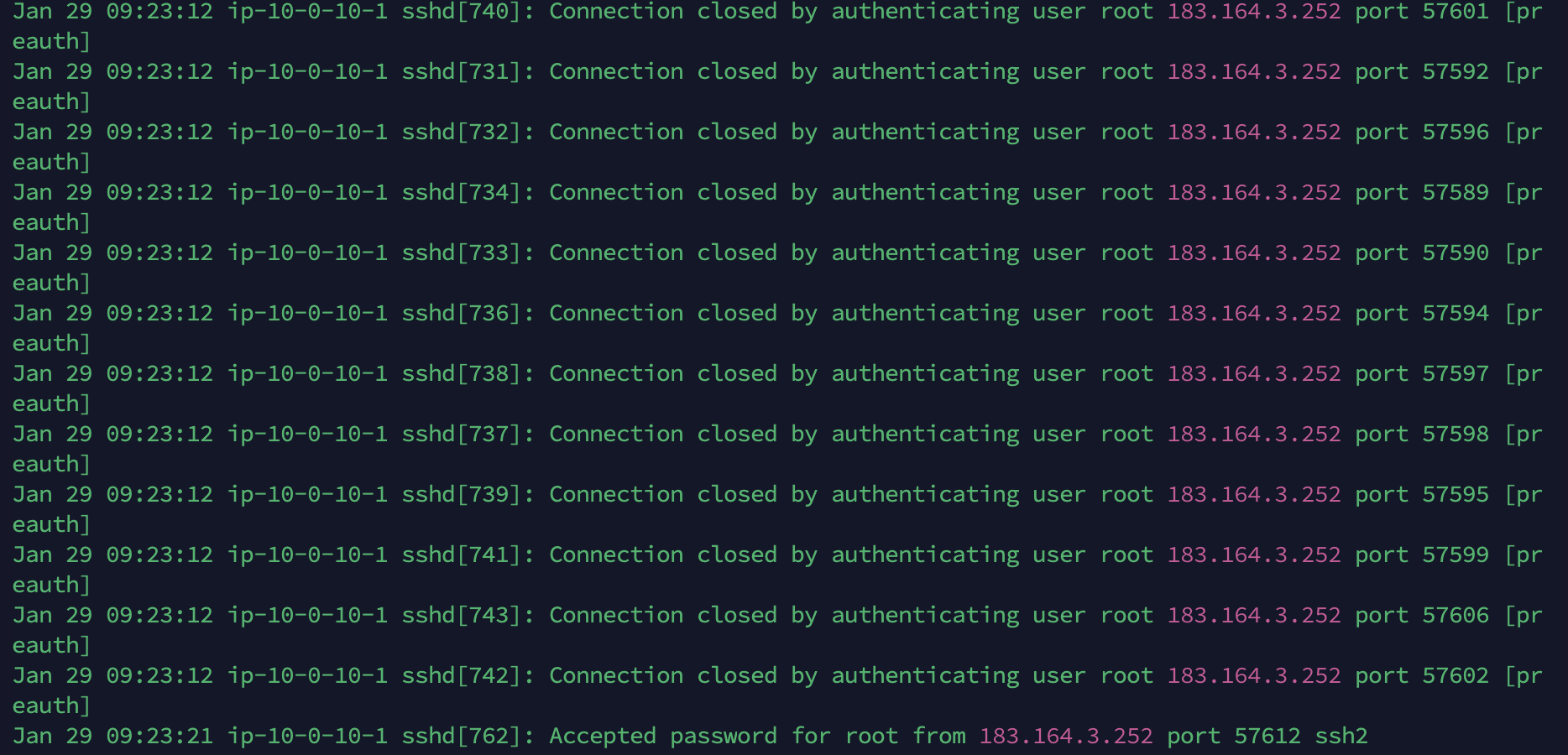

1、通过本地 PC SSH到服务器并且分析黑客的 IP 为多少,将黑客 IP 作为 FLAG 提交;

cat /var/log/auth.log.1

flag{183.164.3.252}

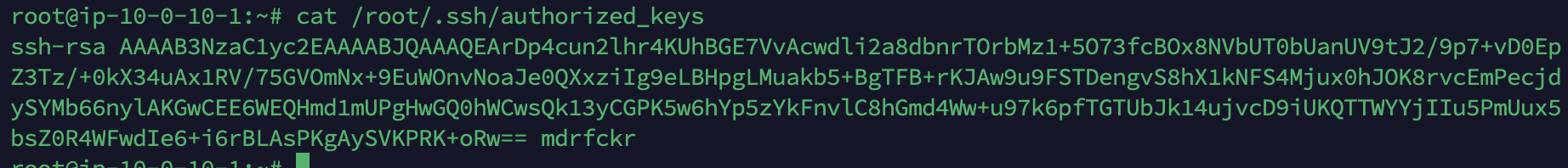

2、通过本地 PC SSH到服务器并且分析黑客的用户名为什么,将黑客的用户名作为 FLAG 提交;

cat /etc/passwd中并无可疑用户

cat /root/.ssh/authorized_keys

flag{mdrfckr}

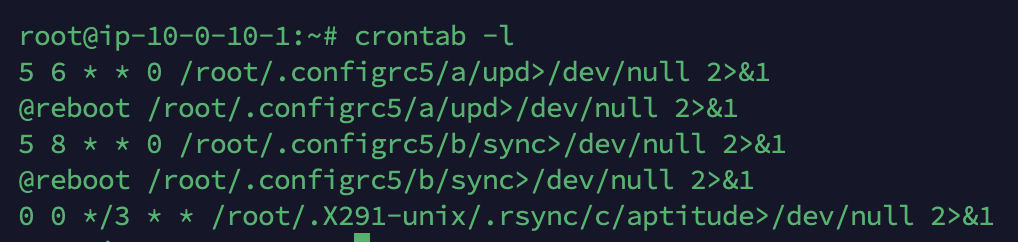

3、通过本地 PC SSH到服务器并且分析黑客权限维持文件的md5,将文件的 MD5(md5sum /file) 作为 FLAG 提交;

权限维持一般是定时任务

看一下这几个文件是否是恶意文件,

利用

看一下这几个文件是否是恶意文件,

利用stat看一下时间

只有

只有/root/.X291-unix/.rsync/c/aptitude符合 Linux 主机被入侵的时间。

可以确定定时任务做了权限维持

md5sum /var/spool/cron/crontabs/root

flag{cc84a750dcfb988861c8bf90aa15c039}

定时任务

|

|