第五章-Linux实战-黑链

Contents

0x00 环境分析

|

|

0x01

1、找到黑链添加在哪个文件 flag 格式 flag{xxx.xxx}

备份源码

tar -zcvf /tmp/web.tar.gz /var/www/html

搜索一下黑链

在

在header.php中

flag{header.php}

2、webshell的绝对路径 flag{xxxx/xxx/xxx/xxx/}

放到 D 盾里扫描一下或者全局搜索一下eval

发现在

发现在404.php中

flag{/var/www/html/usr/themes/default/404.php}

3、黑客注入黑链文件的 md5 md5sum file flag{md5}

在poc1.js中发现了注入黑链的文件

|

|

flag{10c18029294fdec7b6ddab76d9367c14}

4、攻击入口是哪里?url请求路径,最后面加/ flag{/xxxx.xxx/xxxx/x/}

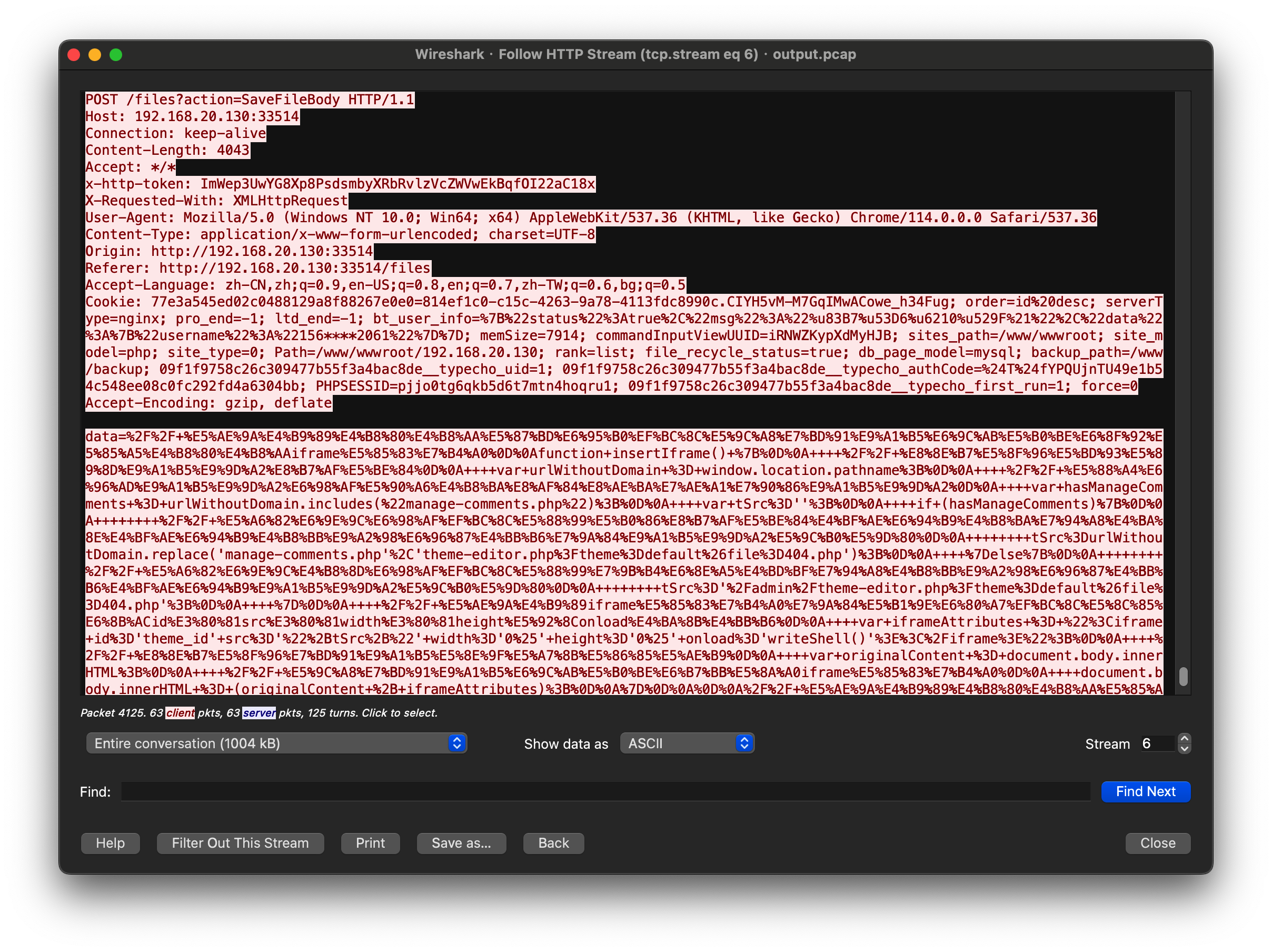

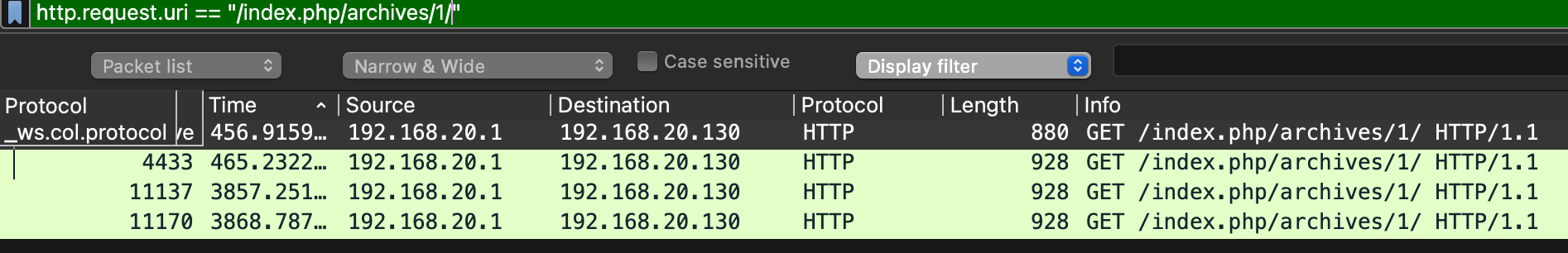

在源码中存在output.pcag,利用wireshark分析一下

通过源码得知是Typecho,百度搜索得知存在RCE漏洞

https://blog.mo60.cn/index.php/archives/Typecho-1-2-xss2rce.html

通过流量包查看,正是此漏洞

触发点是

触发点是/index.php/archives/1/

flag{/index.php/archives/1/}