第八章-内存马分析-Java01-Nacos

Contents

0x00 环境分析

|

|

0x01

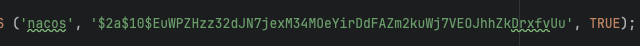

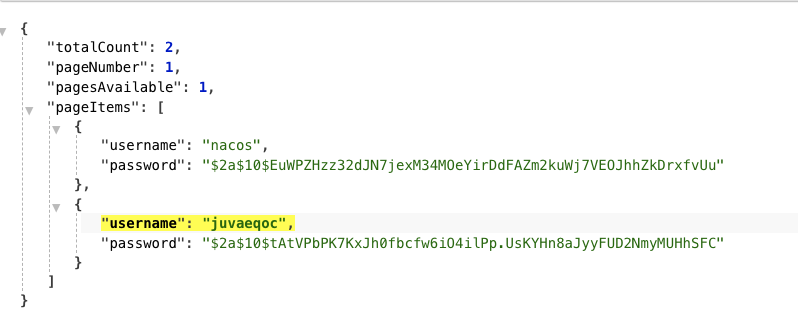

1、nacos 用户密码的密文值作为 flag 提交 flag{密文}

在conf/nacos-mysql.sql文件中找到密码

flag{$2a$10$EuWPZHzz32dJN7jexM34MOeYirDdFAZm2kuWj7VEOJhhZkDrxfvUu}

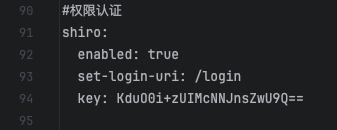

2、shiro 的key为多少 shiro 的 key 请记录下来

flag{KduO0i+zUIMcNNJnsZwU9Q==}

3、靶机内核版本为

uname -r

flag{5.4.0-164-generic}

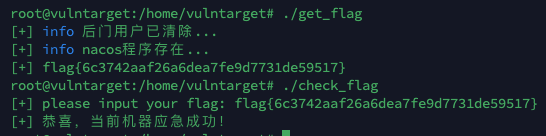

4、尝试应急分析,运行 get_flag 然后尝试 check_flag 通过后提交 flag

cat /etc/passwd

发现

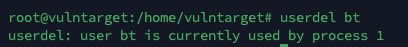

发现bt为最高权限用户,进行删除

userdel bt

此用户正在运行一些服务,无法删除。

此用户正在运行一些服务,无法删除。

直接修改/etc/passwd文件进行删除

5、尝试修复 nacos 并且自行用 poc 测试是否成功

5、尝试修复 nacos 并且自行用 poc 测试是否成功

8848端口运行nacos服务

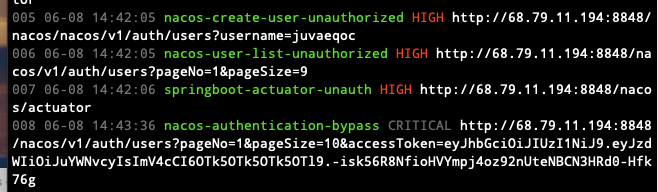

扫描出几个漏洞

进行逐一修复

进行逐一修复

第一个未授权

http://68.79.11.194:8848/nacos/v1/auth/users?pageNo=1&pageSize=9

在

在conf/application.properties开启鉴权

|

|