第六章-流量特征分析-小王公司收到的钓鱼邮件

Contents

0x00 环境分析

|

|

0x01

1、下载数据包文件 hacker1.pacapng,分析恶意程序访问了内嵌 URL 获取了 zip 压缩包,该 URL 是什么将该 URL作为 FLAG 提交 FLAG(形式:flag{xxxx.co.xxxx/w0ks//?YO=xxxxxxx}) (无需 http、https);

搜索http流量

flag{tsdandassociates.co.sz/w0ks//?YO=1702920835}

2、下载数据包文件 hacker1.pacapng,分析获取到的 zip 压缩包的 MD5 是什么 作为 FLAG 提交 FLAG(形式:flag{md5});

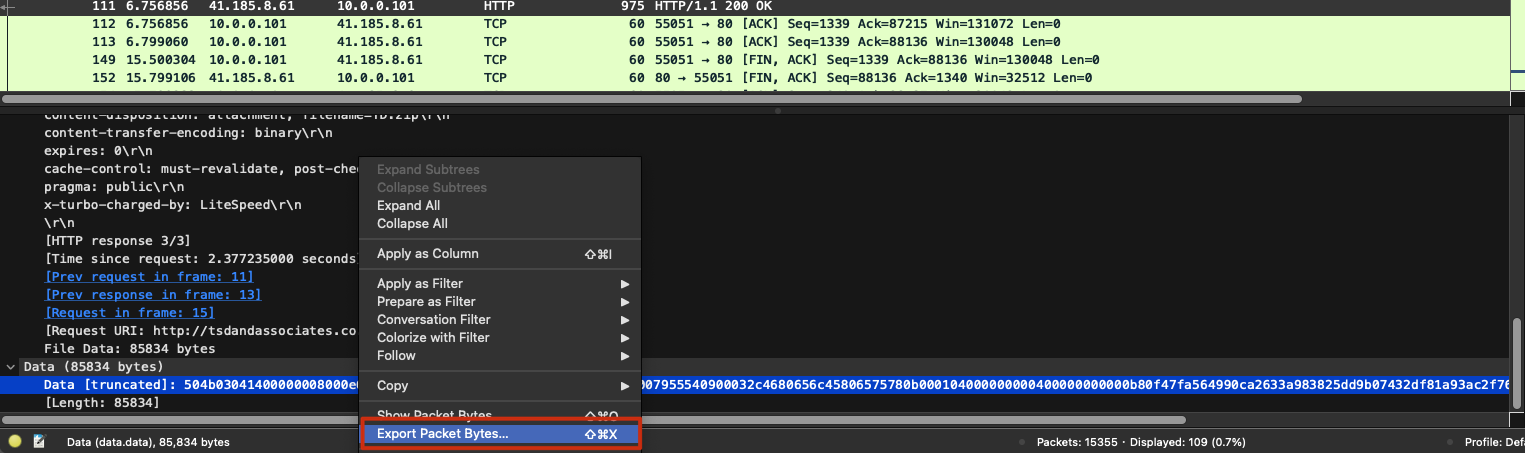

找到响应包,选择导出分组字节流

保存为压缩文件即可

保存为压缩文件即可

flag{f17dc5b1c30c512137e62993d1df9b2f}

3、下载数据包文件 hacker1.pacapng,分析 zip 压缩包通过加载其中的 javascript 文件到另一个域名下载后续恶意程序, 该域名是什么?提交答案:flag{域名}(无需 http、https)

将js文件进行美化处理后,放到console控制台运行一下

flag{shakyastatuestrade.com}